找到

70

篇与

行业报告

相关的结果

-

Taproot激活前瞻,一文了解Bitcoiner该做什么 注:原文来自bitcoinops。Taproot激活时会发生什么?在这篇文章发布后不到两周的时间,Taproot将于区块高度达到709,632时在比特币网络激活,关于它的期待点,我们已经有所了解,而现在,我们有必要来了解一些可能存在的故障模式。最好(也是最可能)的结果就是一切顺利,发生的任何事都不应该对普通用户可见,只有那些仔细监控自己的节点,以及试图创建Taproot交易的人才能注意到任何事情。在区块高度达到709,631时,我们知道的几乎所有全节点都将执行相同的共识规则,一个区块之后,运行Bitcoin Core 0.21.1,22.0 或相关版本的节点将强制执行早期版本软件未强制执行的附加Taproot规则。而这带来的一个风险是,早期和后期版本的节点软件会接受不同的区块,早在2015年BIP66 软分叉激活期间,就曾发生过这样的事,这导致了一次6个区块的链分裂,以及多次较短的链分裂。为了防止该问题再次发生,工程师们已投入了大量努力。只有当矿工故意挖取一个无效Taproot区块,或者禁用硬编码到Bitcoin Core和相关节点软件的安全措施时,Taproot才会出现类似的问题。具体来说,要创建一次链分裂,矿工需要创建或接受一笔从Taproot输出(隔离见证 v1 输出)支出的交易,而不遵循Taproot规则。如果矿工这样做,当比特币节点运营商的经济共识拒绝掉Taproot无效区块时,他们将损失至少 6.25 BTC(大约40万美元)。在没有创建无效区块的情况下,我们无法确定这些节点运营商将做什么(节点可以完全私下运行),但据bitnodes.io/nodes/的数据表明,也许超过 50% 的节点运营商正在运行Bitcoin Core的Taproot执行版本,这可能足以确保任何创建无效Taproot区块的矿工,都会看到其区块会被网络拒绝。虽然不太可能,但从理论上讲,暂时的链分裂还是存在可能的,我们应该可以使用ForkMonitor.info等服务或Bitcoin Core中的getchaintips RPC对其进行监控。如果发生这种情况,轻量级客户端可能会收到错误确认。尽管理论上有可能获得 6 次确认,就像 2015 年的链分裂一样,但这意味着矿工会损失掉近250万美元(相比之下,2015年的损失大约为5万美元)。我们希望,在潜在损失如此大的情况下,矿工们会实际执行Taproot规则。在我们可以想象的几乎任何失败情况下,一个简单但有效的临时响应措施,就是提高你的确认数限制。如果你在接受付款之前通常会等待6次确认,那么你可以将确认数提高到30次,以等到问题得到解决。对于确信全节点运营商的经济共识将执行Taproot规则的用户和服务,更简单的解决方案是仅从Bitcoin Core 0.21.1或更高版本(或兼容的替代节点实现)获取有关的交易确认信息。我们希望Taproot激活能够顺利进行,但也确实鼓励交易运营商及任何在709,632区块附近接受大额交易的人升级节点,或准备在出现任何问题迹象时临时提高确认数。

Taproot激活前瞻,一文了解Bitcoiner该做什么 注:原文来自bitcoinops。Taproot激活时会发生什么?在这篇文章发布后不到两周的时间,Taproot将于区块高度达到709,632时在比特币网络激活,关于它的期待点,我们已经有所了解,而现在,我们有必要来了解一些可能存在的故障模式。最好(也是最可能)的结果就是一切顺利,发生的任何事都不应该对普通用户可见,只有那些仔细监控自己的节点,以及试图创建Taproot交易的人才能注意到任何事情。在区块高度达到709,631时,我们知道的几乎所有全节点都将执行相同的共识规则,一个区块之后,运行Bitcoin Core 0.21.1,22.0 或相关版本的节点将强制执行早期版本软件未强制执行的附加Taproot规则。而这带来的一个风险是,早期和后期版本的节点软件会接受不同的区块,早在2015年BIP66 软分叉激活期间,就曾发生过这样的事,这导致了一次6个区块的链分裂,以及多次较短的链分裂。为了防止该问题再次发生,工程师们已投入了大量努力。只有当矿工故意挖取一个无效Taproot区块,或者禁用硬编码到Bitcoin Core和相关节点软件的安全措施时,Taproot才会出现类似的问题。具体来说,要创建一次链分裂,矿工需要创建或接受一笔从Taproot输出(隔离见证 v1 输出)支出的交易,而不遵循Taproot规则。如果矿工这样做,当比特币节点运营商的经济共识拒绝掉Taproot无效区块时,他们将损失至少 6.25 BTC(大约40万美元)。在没有创建无效区块的情况下,我们无法确定这些节点运营商将做什么(节点可以完全私下运行),但据bitnodes.io/nodes/的数据表明,也许超过 50% 的节点运营商正在运行Bitcoin Core的Taproot执行版本,这可能足以确保任何创建无效Taproot区块的矿工,都会看到其区块会被网络拒绝。虽然不太可能,但从理论上讲,暂时的链分裂还是存在可能的,我们应该可以使用ForkMonitor.info等服务或Bitcoin Core中的getchaintips RPC对其进行监控。如果发生这种情况,轻量级客户端可能会收到错误确认。尽管理论上有可能获得 6 次确认,就像 2015 年的链分裂一样,但这意味着矿工会损失掉近250万美元(相比之下,2015年的损失大约为5万美元)。我们希望,在潜在损失如此大的情况下,矿工们会实际执行Taproot规则。在我们可以想象的几乎任何失败情况下,一个简单但有效的临时响应措施,就是提高你的确认数限制。如果你在接受付款之前通常会等待6次确认,那么你可以将确认数提高到30次,以等到问题得到解决。对于确信全节点运营商的经济共识将执行Taproot规则的用户和服务,更简单的解决方案是仅从Bitcoin Core 0.21.1或更高版本(或兼容的替代节点实现)获取有关的交易确认信息。我们希望Taproot激活能够顺利进行,但也确实鼓励交易运营商及任何在709,632区块附近接受大额交易的人升级节点,或准备在出现任何问题迹象时临时提高确认数。 -

隐藏在众目睽睽之下:复盘etherscan的零日漏洞 “如果你在etherscan中找到一个0day(零日)漏洞,你会怎么做?我决定构建一个‘弹球机‘。" ——paradigm研究合伙人samczsun注:原文作者是samczsun。我喜欢挑战假设。我喜欢尝试做不可能的事情,找到别人错过的东西,用他们从未见过的事来使他们震惊。去年的时候,我根据一个非常费解的Solidity漏洞为Paradigm CTF 2021 编写了一个挑战。虽然公开披露了一种变体,但我找到的漏洞从未真正被讨论过。结果,几乎所有尝试过挑战它的人,都被它看似不可能的性质所难倒。几周前,我们正在讨论关于Paradigm CTF 2022的计划,当时Georgios在推特上发布了一条难题推文,我认为在启动电话会议的同一天发布一个挑战会非常酷。然而,这不可能只是一次老掉牙的挑战。我想从这个世界得到一些东西,一些没有人会看到的东西,一些超越人们想象极限的东西。我想编写第一个利用0day(零日)漏洞的以太坊 CTF 挑战。如何制造0day(零日)漏洞作为安全研究人员,为了优化我们的时间,我们会做出一些基本假设。一是我们正在阅读的源代码确实产生了我们正在分析的合约。当然,只有当我们从可信的地方读取源代码时,这种假设才成立,比如说Etherscan。因此,如果我能找到一种方法让Etherscan错误地验证某些东西,我就能够围绕它设计出一个真正迂回的谜题。为了找出如何利用Etherscan的合约验证系统,我必须验证一些合约。我在Ropsten测试网部署了一些合约来折腾并尝试验证它们。很快,我就看到了下面的界面。我选择了正确的设置并进入下一页。在这里,我被要求提供我的合约源代码。我输入了源代码并单击了验证按钮,果然,我的源代码现在附在了我的合约上。既然我知道了事情是如何运作的,我就可以开始戏弄验证过程了。我尝试的第一件事是部署一个新的合约,将foo更改为bar,并用原始源代码验证该合约。毫不奇怪的是,Etherscan拒绝验证我的合约。然而,当我手动比较两个字节码输出时,我注意到一些奇怪的事情。合约字节码应该是十六进制的,但显然有一些并非是十六进制的。我知道Solidity会将合约元数据附加到部署的字节码中,但我从未真正考虑过它是如何影响合约验证的。显然,Etherscan 正在扫描元数据的字节码,然后用一个标记替换它,“这个区域中的任何东西都可以不同,我们仍然会认为它是相同的字节码。”对于潜在的0day(零日)漏洞,这似乎是一个很有希望的线索。如果我可以欺骗 Etherscan 将非元数据解释为元数据,那么我将能够在标记为 的区域中调整我部署的字节码,同时仍然让它验证为合法的字节码。我能想到的在创建事务中包含一些任意字节码的最简单方法,是将它们编码为构造函数参数。Solidity 通过将 ABI 编码形式直接附加到创建交易数据上来对构造函数参数进行编码。然而,Etherscan太聪明了,它将构造函数参数排除在任何类型的元数据嗅探之外。你可以看到构造函数参数是斜体的,以表明它们与代码本身是分开的。这意味着我需要以某种方式欺骗 Solidity 编译器,使其发出我控制的字节序列,以便使其类似于嵌入的元数据。然而,这似乎是一个很难去解决的问题,因为如果没有一些严重的编译器争论,我几乎无法控制Solidity选择使用的操作码或字节,之后源代码看起来会非常可疑。我考虑了一会儿这个问题,直到我意识到:导致Solidity发出(几乎)任意字节实际上是非常容易的。以下代码将导致 Solidity 发出 32 个字节的 0xAA。bytes32 value = 0xaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa;受到鼓舞,我很快写了一个小合约,它将推送一系列常量,以便 Solidity 会发出与嵌入的元数据完全相似的字节码。令我高兴的是,Etherscan 在我的合约中间标记了IPFS 哈希的存在。我快速复制了预期的字节码,并用一些随机字节替换了 IPFS 哈希,然后部署了生成的合约。果然,Etherscan 像往常一样考虑了不同的字节业务,并允许我的合约得到验证。有了这个合约,源代码建议在调用 example() 时应该返回一个简单的字节对象。 但是,如果你真的尝试调用它,就会发生这种情况。$ seth call 0x3cd2138cabfb03c8ed9687561a0ef5c9a153923f 'example()'seth-rpc: ,"latest"]}seth-rpc: error: code -32000seth-rpc: error: message stack underflow (5 <=> 16)我在 Etherscan 中成功发现了一个0day(零日)漏洞,现在我可以验证行为与源代码建议完全不同的合约。而现在,我只需要围绕它设计一个解密游戏。一个错误的开始显然,这个解密游戏将围绕这样一个想法,即 Etherscan 上看到的源代码并不意味着合约的实际行为方式。我还想确保玩家不能简单地直接重放交易,因此解决方案必须是每个地址唯一的。最好的方法显然是要求签名。但是在什么情况下会要求玩家签署一些数据呢?我的第一个设计是一个具有单一公开函数的简单puzzle。玩家将使用一些输入调用该函数,对数据进行签名以证明他们提出了解决方案,如果输入通过了所有各种检查,那么他们将被标记为solver。然而,当我在接下来的几个小时内充实这个设计时,我很快就对事情的结果感到不满意了,它开始变得非常笨重和不优雅,我无法忍受在一个设计如此糟糕的puzzle上毁掉如此棒的0day(零日)漏洞想法。不得不承认,我无法在周五前完成这件事,于是我决定睡一觉。Pinball弹球难题周末我继续尝试迭代我的初始设计,但没有取得更多的进展。就好像我现在的方法碰壁了,尽管我不想承认,但我知道如果我想要我满意的东西,我可能不得不重新开始。最终,我发现自己从第一原理重新审视了这个问题。我想要的是一个解密游戏,玩家必须在其中完成各种知识检查。但是,我没有要求完成知识检查本身就是获胜的条件,相反,这可能是允许玩家选择的众多路径之一。也许玩家可以在整个puzzle中累积分数,利用这个漏洞可以获得某种奖励。赢的条件只是最高的分数,因此间接鼓励使用漏洞。我回想起我去年设计的一个挑战,Lockbox,它迫使玩家构建一个单一的数据块,以满足六个不同合约的要求。合约会对相同的字节应用不同的约束,迫使玩家在构建有效载荷的方式上变得聪明。我意识到我想在这里做一些类似的事情,我会要求玩家提交一个单一的数据blob,我会根据满足特定要求的某些数据部分来奖励分数。正是在这一点上,我意识到我基本上是在描述 pinboooll,这是我在 DEFCON CTF 2020 决赛期间面临的一个挑战。pinboooll 的噱头是当你执行二进制文件时,执行会在控制流图上反弹,就像一个球在弹球机中反弹一样。通过正确构造输入,你将能够找到特定的代码部分并获得分数。当然,也有一个漏洞,但坦率地说,我已经忘记了它是什么,我也不打算再去寻找它。除此之外,我已经有了自己想要利用的漏洞。由于我在处理的是一个运行当中的零日漏洞,我决定要尽快解决这个难题。最后,我花了几个小时让自己重新认识pinboooll的工作原理,并花了几天时间将其重新实现。这就解决了puzzle的支架问题,现在我只需要集成这个漏洞。武装化一个零日漏洞我让 Solidity 输出正确字节的方法一直是只加载几个常量,并让 Solidity 发出相应的 PUSH 指令。然而,这样的任意常数可能是一个巨大的危险信号,我想要一些能更好地融入其中的东西。 我还必须加载一行中的所有常量,这在实际代码中很难解释。因为我真的只需要硬编码两个神奇的字节序列(0xa264...1220 和 0x6473...0033),所以我决定看看是否可以在它们之间夹入代码,而不是第三个常量。在已部署的合约中,我只需要用一些其他指令替换夹在中间的代码。address a = 0xa264...1220;uint x = 1 + 1 + 1 + ... + 1;address b = 0x6473...0033;经过一些实验,我发现这是可能的,但前提是启用了优化器。否则,Solidity 会发出过多的值清理代码。 这是可以接受的,所以我继续改进代码本身。我只能在两个地址内修改代码,但是在最后看到一个悬空的地址会很奇怪,所以我决定在条件语句中使用它们。我还必须证明第二个条件的必要性,所以最后我投了一点分数奖励。我做了第一次有条件的检查,检查tx.origin是否匹配了硬编码的值,以给人们一个最初的印象,即没有必要进一步追求这个代码路径。if (tx.origin != 0x13378bd7CacfCAb2909Fa2646970667358221220) return true;state.rand = 0x40;state.location = 0x60;if (msg.sender != 0x64736F6c6343A0FB380033c82951b4126BD95042) return true;state.baseScore += 1500;现在源代码都准备好了,我必须编写实际的后门。我的后门需要验证玩家是否正确触发了漏洞利用,如果他们没有正确触发,则不给出任何提示就失败,如果他们成功触发,则奖励他们。我想确保漏洞不会被轻易重放,所以我决定只要求玩家签署自己的地址,并在交易中提交签名。为了增加乐趣,我决定要求签名位于交易数据中的偏移量0x44处,球通常会从这里开始。这将需要玩家了解 ABI 编码的工作原理,并手动将球数据重新定位到其他地方。但是,在这里我遇到了一个大问题:根本不可能将所有这些逻辑都放入 31 字节的手写汇编中。幸运的是,经过一番考虑,我意识到我还有另外 31 个字节可以使用。毕竟,真正嵌入的元数据包含了另一个 Etherscan 也会忽略的 IPFS 哈希。在打了一些代码高尔夫之后,我抵达了一个可以工作的后门。在第一个 IPFS 哈希中,我会立即弹出刚刚推送的地址,然后跳转到第二个 IPFS 哈希。在那里,我会哈希调用方,并部分设置memory/堆栈以调用 ecrecover。然后我会跳回第一个 IPFS 哈希,在那里我完成设置堆栈并执行调用。最后,我将分数乘数设置为等于 (msg.sender == ecrecover()) * 0x40 + 1,这意味着不需要额外的分支。在把后门编码成一定大小后,我在推特上发布了我的Rinkeby地址,以便从水龙头处获取一些测试网ETH,然后向任何观看这条推文的人暗示可能会发生一些事情。接着,我部署了合约并对其进行了验证。现在剩下要做的,就是等待有缘人发现隐藏在视线中的后门。注:截至发稿时,来自Rocket Pool的软件开发者Kane Wallmann已经解出了这个谜题,具体过程在这里:https://medium.com/@kanewallmann_71759/an-untrustworthy-pinball-machine-d9dcd07882c此外,Etherscan开发者Caleb Lau也已经修复了该漏洞。

隐藏在众目睽睽之下:复盘etherscan的零日漏洞 “如果你在etherscan中找到一个0day(零日)漏洞,你会怎么做?我决定构建一个‘弹球机‘。" ——paradigm研究合伙人samczsun注:原文作者是samczsun。我喜欢挑战假设。我喜欢尝试做不可能的事情,找到别人错过的东西,用他们从未见过的事来使他们震惊。去年的时候,我根据一个非常费解的Solidity漏洞为Paradigm CTF 2021 编写了一个挑战。虽然公开披露了一种变体,但我找到的漏洞从未真正被讨论过。结果,几乎所有尝试过挑战它的人,都被它看似不可能的性质所难倒。几周前,我们正在讨论关于Paradigm CTF 2022的计划,当时Georgios在推特上发布了一条难题推文,我认为在启动电话会议的同一天发布一个挑战会非常酷。然而,这不可能只是一次老掉牙的挑战。我想从这个世界得到一些东西,一些没有人会看到的东西,一些超越人们想象极限的东西。我想编写第一个利用0day(零日)漏洞的以太坊 CTF 挑战。如何制造0day(零日)漏洞作为安全研究人员,为了优化我们的时间,我们会做出一些基本假设。一是我们正在阅读的源代码确实产生了我们正在分析的合约。当然,只有当我们从可信的地方读取源代码时,这种假设才成立,比如说Etherscan。因此,如果我能找到一种方法让Etherscan错误地验证某些东西,我就能够围绕它设计出一个真正迂回的谜题。为了找出如何利用Etherscan的合约验证系统,我必须验证一些合约。我在Ropsten测试网部署了一些合约来折腾并尝试验证它们。很快,我就看到了下面的界面。我选择了正确的设置并进入下一页。在这里,我被要求提供我的合约源代码。我输入了源代码并单击了验证按钮,果然,我的源代码现在附在了我的合约上。既然我知道了事情是如何运作的,我就可以开始戏弄验证过程了。我尝试的第一件事是部署一个新的合约,将foo更改为bar,并用原始源代码验证该合约。毫不奇怪的是,Etherscan拒绝验证我的合约。然而,当我手动比较两个字节码输出时,我注意到一些奇怪的事情。合约字节码应该是十六进制的,但显然有一些并非是十六进制的。我知道Solidity会将合约元数据附加到部署的字节码中,但我从未真正考虑过它是如何影响合约验证的。显然,Etherscan 正在扫描元数据的字节码,然后用一个标记替换它,“这个区域中的任何东西都可以不同,我们仍然会认为它是相同的字节码。”对于潜在的0day(零日)漏洞,这似乎是一个很有希望的线索。如果我可以欺骗 Etherscan 将非元数据解释为元数据,那么我将能够在标记为 的区域中调整我部署的字节码,同时仍然让它验证为合法的字节码。我能想到的在创建事务中包含一些任意字节码的最简单方法,是将它们编码为构造函数参数。Solidity 通过将 ABI 编码形式直接附加到创建交易数据上来对构造函数参数进行编码。然而,Etherscan太聪明了,它将构造函数参数排除在任何类型的元数据嗅探之外。你可以看到构造函数参数是斜体的,以表明它们与代码本身是分开的。这意味着我需要以某种方式欺骗 Solidity 编译器,使其发出我控制的字节序列,以便使其类似于嵌入的元数据。然而,这似乎是一个很难去解决的问题,因为如果没有一些严重的编译器争论,我几乎无法控制Solidity选择使用的操作码或字节,之后源代码看起来会非常可疑。我考虑了一会儿这个问题,直到我意识到:导致Solidity发出(几乎)任意字节实际上是非常容易的。以下代码将导致 Solidity 发出 32 个字节的 0xAA。bytes32 value = 0xaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa;受到鼓舞,我很快写了一个小合约,它将推送一系列常量,以便 Solidity 会发出与嵌入的元数据完全相似的字节码。令我高兴的是,Etherscan 在我的合约中间标记了IPFS 哈希的存在。我快速复制了预期的字节码,并用一些随机字节替换了 IPFS 哈希,然后部署了生成的合约。果然,Etherscan 像往常一样考虑了不同的字节业务,并允许我的合约得到验证。有了这个合约,源代码建议在调用 example() 时应该返回一个简单的字节对象。 但是,如果你真的尝试调用它,就会发生这种情况。$ seth call 0x3cd2138cabfb03c8ed9687561a0ef5c9a153923f 'example()'seth-rpc: ,"latest"]}seth-rpc: error: code -32000seth-rpc: error: message stack underflow (5 <=> 16)我在 Etherscan 中成功发现了一个0day(零日)漏洞,现在我可以验证行为与源代码建议完全不同的合约。而现在,我只需要围绕它设计一个解密游戏。一个错误的开始显然,这个解密游戏将围绕这样一个想法,即 Etherscan 上看到的源代码并不意味着合约的实际行为方式。我还想确保玩家不能简单地直接重放交易,因此解决方案必须是每个地址唯一的。最好的方法显然是要求签名。但是在什么情况下会要求玩家签署一些数据呢?我的第一个设计是一个具有单一公开函数的简单puzzle。玩家将使用一些输入调用该函数,对数据进行签名以证明他们提出了解决方案,如果输入通过了所有各种检查,那么他们将被标记为solver。然而,当我在接下来的几个小时内充实这个设计时,我很快就对事情的结果感到不满意了,它开始变得非常笨重和不优雅,我无法忍受在一个设计如此糟糕的puzzle上毁掉如此棒的0day(零日)漏洞想法。不得不承认,我无法在周五前完成这件事,于是我决定睡一觉。Pinball弹球难题周末我继续尝试迭代我的初始设计,但没有取得更多的进展。就好像我现在的方法碰壁了,尽管我不想承认,但我知道如果我想要我满意的东西,我可能不得不重新开始。最终,我发现自己从第一原理重新审视了这个问题。我想要的是一个解密游戏,玩家必须在其中完成各种知识检查。但是,我没有要求完成知识检查本身就是获胜的条件,相反,这可能是允许玩家选择的众多路径之一。也许玩家可以在整个puzzle中累积分数,利用这个漏洞可以获得某种奖励。赢的条件只是最高的分数,因此间接鼓励使用漏洞。我回想起我去年设计的一个挑战,Lockbox,它迫使玩家构建一个单一的数据块,以满足六个不同合约的要求。合约会对相同的字节应用不同的约束,迫使玩家在构建有效载荷的方式上变得聪明。我意识到我想在这里做一些类似的事情,我会要求玩家提交一个单一的数据blob,我会根据满足特定要求的某些数据部分来奖励分数。正是在这一点上,我意识到我基本上是在描述 pinboooll,这是我在 DEFCON CTF 2020 决赛期间面临的一个挑战。pinboooll 的噱头是当你执行二进制文件时,执行会在控制流图上反弹,就像一个球在弹球机中反弹一样。通过正确构造输入,你将能够找到特定的代码部分并获得分数。当然,也有一个漏洞,但坦率地说,我已经忘记了它是什么,我也不打算再去寻找它。除此之外,我已经有了自己想要利用的漏洞。由于我在处理的是一个运行当中的零日漏洞,我决定要尽快解决这个难题。最后,我花了几个小时让自己重新认识pinboooll的工作原理,并花了几天时间将其重新实现。这就解决了puzzle的支架问题,现在我只需要集成这个漏洞。武装化一个零日漏洞我让 Solidity 输出正确字节的方法一直是只加载几个常量,并让 Solidity 发出相应的 PUSH 指令。然而,这样的任意常数可能是一个巨大的危险信号,我想要一些能更好地融入其中的东西。 我还必须加载一行中的所有常量,这在实际代码中很难解释。因为我真的只需要硬编码两个神奇的字节序列(0xa264...1220 和 0x6473...0033),所以我决定看看是否可以在它们之间夹入代码,而不是第三个常量。在已部署的合约中,我只需要用一些其他指令替换夹在中间的代码。address a = 0xa264...1220;uint x = 1 + 1 + 1 + ... + 1;address b = 0x6473...0033;经过一些实验,我发现这是可能的,但前提是启用了优化器。否则,Solidity 会发出过多的值清理代码。 这是可以接受的,所以我继续改进代码本身。我只能在两个地址内修改代码,但是在最后看到一个悬空的地址会很奇怪,所以我决定在条件语句中使用它们。我还必须证明第二个条件的必要性,所以最后我投了一点分数奖励。我做了第一次有条件的检查,检查tx.origin是否匹配了硬编码的值,以给人们一个最初的印象,即没有必要进一步追求这个代码路径。if (tx.origin != 0x13378bd7CacfCAb2909Fa2646970667358221220) return true;state.rand = 0x40;state.location = 0x60;if (msg.sender != 0x64736F6c6343A0FB380033c82951b4126BD95042) return true;state.baseScore += 1500;现在源代码都准备好了,我必须编写实际的后门。我的后门需要验证玩家是否正确触发了漏洞利用,如果他们没有正确触发,则不给出任何提示就失败,如果他们成功触发,则奖励他们。我想确保漏洞不会被轻易重放,所以我决定只要求玩家签署自己的地址,并在交易中提交签名。为了增加乐趣,我决定要求签名位于交易数据中的偏移量0x44处,球通常会从这里开始。这将需要玩家了解 ABI 编码的工作原理,并手动将球数据重新定位到其他地方。但是,在这里我遇到了一个大问题:根本不可能将所有这些逻辑都放入 31 字节的手写汇编中。幸运的是,经过一番考虑,我意识到我还有另外 31 个字节可以使用。毕竟,真正嵌入的元数据包含了另一个 Etherscan 也会忽略的 IPFS 哈希。在打了一些代码高尔夫之后,我抵达了一个可以工作的后门。在第一个 IPFS 哈希中,我会立即弹出刚刚推送的地址,然后跳转到第二个 IPFS 哈希。在那里,我会哈希调用方,并部分设置memory/堆栈以调用 ecrecover。然后我会跳回第一个 IPFS 哈希,在那里我完成设置堆栈并执行调用。最后,我将分数乘数设置为等于 (msg.sender == ecrecover()) * 0x40 + 1,这意味着不需要额外的分支。在把后门编码成一定大小后,我在推特上发布了我的Rinkeby地址,以便从水龙头处获取一些测试网ETH,然后向任何观看这条推文的人暗示可能会发生一些事情。接着,我部署了合约并对其进行了验证。现在剩下要做的,就是等待有缘人发现隐藏在视线中的后门。注:截至发稿时,来自Rocket Pool的软件开发者Kane Wallmann已经解出了这个谜题,具体过程在这里:https://medium.com/@kanewallmann_71759/an-untrustworthy-pinball-machine-d9dcd07882c此外,Etherscan开发者Caleb Lau也已经修复了该漏洞。 -

一文了解LayerZero如何将IBC带入以太坊EVM世界 注:原文作者是LayerZero Labs 首席技术官 Ryan Zarick以及总工程师Isaac Zhang。今天,庞大的Cosmos 生态系统已通过Cosmos的区块链间通信协议(IBC)连接了起来,最近,Terra 等 Tendermint 链启用了IBC,将它们连接到了Cosmos Hub、Osmosis以及许多其他Cosmos生态链。所谓IBC,它定义了一组标准,定义了一个通用的消息传输层,其中包括数据结构、抽象和语义,一旦由参与链实施,这将允许它们之间安全地进行通信。在传输层之上,IBC 还定义了一个应用层,其中包含了一组标准,例如用于可互换代币的ICS-20,它定义了应如何解释消息。然而,由于通过IBC当前的传输层去连接以太坊和其他基于EVM的区块链的成本很高,因此限制了IBC的扩展。而LayerZero 是一种全链互操作性协议,它能够向任何链上的任何合约发送消息。该消息是一个字节有效载荷,允许用户应用程序完全控制其结构和解释。简单来说:LayerZero 是一个消息传输层,用于智能合约在区块链之间进行通信。LayerZero 如何替换IBC的传输层首先,IBC的传输层管理轻客户端如何存储和验证数据(ICS-2、ICS-23)、执行连接握手(ICS-3)以及建立消息通道(ICS-4)。它是一个完整的轻客户端实现,需要明确的链上完整区块头(header)同步才能成功握手。任何消息传递都由 ICS-18 指定的中继器执行。然而,在大多数基于 EVM 的链中运行完整的轻客户端成本太高了,因此限制了IBC的传输层使用。LayerZero 通过预言机(Oracle)按需流式传输区块头来放松链上完整区块头同步假设,这是通过更高效的链外实体达到所需完整区块头同步状态的隐式方式。提交的header将与中继提交的交易凭证进行交叉验证。LayerZero合约将不同链的tx证明抽象为库。例如,以太坊和Tendermint使用不同的序列化格式(RLP vs go wire)、签名方案(secp256ka vs ed25519)和数据结构(Patricia Trie vs IAVL+树)。在分解预言机(Oracle)和中继器(Relayer)之间的职责时,LayerZero 利用已建立的预言机(例如 Chainlink 和 Band)的安全属性,并通过开放的中继器系统提供额外的安全层。只有当预言机(Oracle)和中继器(Relayer)串通时,系统才会崩溃,因为从统计上看,在不知道特定区块头的情况下,不可能发送针对区块头进行验证的交易证明,反之亦然。IBC传输层的另一个主要问题是,它只允许具有确定最终性的区块链之间进行直接通信。更高IBC抽象层的安全性和应用程序的保证取决于这种最终性。为了让 IBC 与PoW工作量证明系统(具有概率最终性)一起工作,需要一个强加确定性阈值的适配器zone (例如,在 sifchain 中定义的“peg zone”)。而LayerZero 本身就解决了上述问题,因为它可以与确定性和概率性的tx无缝协作。此属性允许 LayerZero连接具有不同网络拓扑和共识算法的异构区块链。LayerZero如何与IBC联动今天,许多应用程序正在转向多链架构,LayerZero 可以使这些应用之间无缝通信(A →A,B →B),但如果 A 想与 B 通信怎么办?一种方法是让 A 和 B 团队设计一套商定的规则,来解释两个应用程序之间的消息传递。消息标准将针对 A 和 B 想要执行的特定类型的通信进行高度优化。如果 C 想在几个月后集成,但他们需要修改标准以满足他们的要求怎么办?这就是 Cosmos 的区块链间通信协议 (IBC) 的用武之地。除了作为如何在两条链之间建立通信的标准之外,IBC 还拥有一套强大的标准,例如 ICS-20,它定义了如何格式化消息以进行代币传输。来自A、B和C的团队可以利用这些社区驱动的标准来定义他们的消息传递规则,而不是重新发明轮子。现在我们来看一看:IBC当前的传输层要求每条链之间有成对的轻客户端,但在大多数基于EVM的区块链中,运行一个完整的轻客户端成本过高了,这限制了IBC向具有高吞吐量和廉价交易的区块链的延伸。但是,在所有智能合约链上运行 IBC 的强大消息传递标准不是很好吗?而通过在全链互操作性协议 LayerZero之上引入IBC,通过用LayerZero替换 IBC 的传输层,IBC 现在可以在任何地方蓬勃发展,让应用程序拥有一个社区驱动的全链通信标准。LayerZero 实施了一系列创新,使全链通信更便宜、更快捷。感兴趣的读者可以查看它的超轻节点(Ultra Light Node)设计。感谢 Kyle Samani、Zaki Manian、John Robert Reed、Bryan Pellegrino 和 Isaac Zhang 的审阅。

一文了解LayerZero如何将IBC带入以太坊EVM世界 注:原文作者是LayerZero Labs 首席技术官 Ryan Zarick以及总工程师Isaac Zhang。今天,庞大的Cosmos 生态系统已通过Cosmos的区块链间通信协议(IBC)连接了起来,最近,Terra 等 Tendermint 链启用了IBC,将它们连接到了Cosmos Hub、Osmosis以及许多其他Cosmos生态链。所谓IBC,它定义了一组标准,定义了一个通用的消息传输层,其中包括数据结构、抽象和语义,一旦由参与链实施,这将允许它们之间安全地进行通信。在传输层之上,IBC 还定义了一个应用层,其中包含了一组标准,例如用于可互换代币的ICS-20,它定义了应如何解释消息。然而,由于通过IBC当前的传输层去连接以太坊和其他基于EVM的区块链的成本很高,因此限制了IBC的扩展。而LayerZero 是一种全链互操作性协议,它能够向任何链上的任何合约发送消息。该消息是一个字节有效载荷,允许用户应用程序完全控制其结构和解释。简单来说:LayerZero 是一个消息传输层,用于智能合约在区块链之间进行通信。LayerZero 如何替换IBC的传输层首先,IBC的传输层管理轻客户端如何存储和验证数据(ICS-2、ICS-23)、执行连接握手(ICS-3)以及建立消息通道(ICS-4)。它是一个完整的轻客户端实现,需要明确的链上完整区块头(header)同步才能成功握手。任何消息传递都由 ICS-18 指定的中继器执行。然而,在大多数基于 EVM 的链中运行完整的轻客户端成本太高了,因此限制了IBC的传输层使用。LayerZero 通过预言机(Oracle)按需流式传输区块头来放松链上完整区块头同步假设,这是通过更高效的链外实体达到所需完整区块头同步状态的隐式方式。提交的header将与中继提交的交易凭证进行交叉验证。LayerZero合约将不同链的tx证明抽象为库。例如,以太坊和Tendermint使用不同的序列化格式(RLP vs go wire)、签名方案(secp256ka vs ed25519)和数据结构(Patricia Trie vs IAVL+树)。在分解预言机(Oracle)和中继器(Relayer)之间的职责时,LayerZero 利用已建立的预言机(例如 Chainlink 和 Band)的安全属性,并通过开放的中继器系统提供额外的安全层。只有当预言机(Oracle)和中继器(Relayer)串通时,系统才会崩溃,因为从统计上看,在不知道特定区块头的情况下,不可能发送针对区块头进行验证的交易证明,反之亦然。IBC传输层的另一个主要问题是,它只允许具有确定最终性的区块链之间进行直接通信。更高IBC抽象层的安全性和应用程序的保证取决于这种最终性。为了让 IBC 与PoW工作量证明系统(具有概率最终性)一起工作,需要一个强加确定性阈值的适配器zone (例如,在 sifchain 中定义的“peg zone”)。而LayerZero 本身就解决了上述问题,因为它可以与确定性和概率性的tx无缝协作。此属性允许 LayerZero连接具有不同网络拓扑和共识算法的异构区块链。LayerZero如何与IBC联动今天,许多应用程序正在转向多链架构,LayerZero 可以使这些应用之间无缝通信(A →A,B →B),但如果 A 想与 B 通信怎么办?一种方法是让 A 和 B 团队设计一套商定的规则,来解释两个应用程序之间的消息传递。消息标准将针对 A 和 B 想要执行的特定类型的通信进行高度优化。如果 C 想在几个月后集成,但他们需要修改标准以满足他们的要求怎么办?这就是 Cosmos 的区块链间通信协议 (IBC) 的用武之地。除了作为如何在两条链之间建立通信的标准之外,IBC 还拥有一套强大的标准,例如 ICS-20,它定义了如何格式化消息以进行代币传输。来自A、B和C的团队可以利用这些社区驱动的标准来定义他们的消息传递规则,而不是重新发明轮子。现在我们来看一看:IBC当前的传输层要求每条链之间有成对的轻客户端,但在大多数基于EVM的区块链中,运行一个完整的轻客户端成本过高了,这限制了IBC向具有高吞吐量和廉价交易的区块链的延伸。但是,在所有智能合约链上运行 IBC 的强大消息传递标准不是很好吗?而通过在全链互操作性协议 LayerZero之上引入IBC,通过用LayerZero替换 IBC 的传输层,IBC 现在可以在任何地方蓬勃发展,让应用程序拥有一个社区驱动的全链通信标准。LayerZero 实施了一系列创新,使全链通信更便宜、更快捷。感兴趣的读者可以查看它的超轻节点(Ultra Light Node)设计。感谢 Kyle Samani、Zaki Manian、John Robert Reed、Bryan Pellegrino 和 Isaac Zhang 的审阅。 -

情人节,V神科普的“Danksharding”到底是什么? 北京时间2月14日情人节当晚,以太坊创始人Vitalik Buterin联合以太坊基金会(EF)研究人员Dankrad Feist一起举办了一场关于扩容解决方案“Danksharding”的教育研讨会,如果你想了解区块链如何在增加“去中心化”和“安全性”属性的同时大规模实现扩容,那么这场研讨会就是一个好的切入点。注:关于“Danksharding”对以太坊的意义,建议读者先阅读一下《一文了解以太坊的“扩容杀手锏”danksharding》这篇文章。以下内容来自Dankrad Feist提供的《Dude, what’s the Danksharding situation?》PPT,如果你想观看完整的研讨会视频,可以访问以太坊基金会的官方youtube频道。概述1、什么是旧的:(1)数据分片;(2)使用KZG 承诺的数据可用性;(3)使用分离分片方案进行原始数据分片;2、什么是新的:(1)提议者-构建者(数据生成者)分离 (PBS);(2)crList;(3)2D方案;(4)建议的架构3、总结优点和缺点一、什么是旧的1、1 数据分片1、为Rollup和其他扩容解决方案提供数据可用性(DA);2、数据的含义由应用层定义;(1)以太坊基础共识(全节点和验证者)除了确保数据可用外不承担任何责任;(2)为什么没有执行分片?与原生执行相比,rollup二层网络的效率要高100 倍,很难看出执行分片会有什么需求;3、目标:提供约 1.3 MB/s 的数据可用性层和完整的分片功能(目前最大数据容量的10倍,平常容量的200倍);6、自2019年底以来,数据分片一直是以太坊的目标;1、2 数据可用性采样(DA sampling)1、想知道通过 O(1) 工作获得的O(n) 数据是可用的;2、思路:将数据分布到 n 个chunk分块中;3、每个节点下载 k 个(随机选择的)chunk分块;1、3 纠删码(Erasure coding)1、使用 Reed-Solomon 编码(多项式插值)扩展数据;2、例如,在编码率 r=0.5 时,这意味着任何 50% 的区块(d0 到 e4)都足以重建整个数据;3、现在采样变得高效(例如,查询30个随机区块,如果全部可用,超过 50%不可用的概率为2 ^ (-30))4、但是,我们需要确保编码是正确的;1、4 KZG承诺(KZG Commitments)1、多项式2、承诺 C(f)3、评估 y = f(z)(1)证明者可以计算证明 π(f,z)(2)使用C(f), π(f,z), y 以及 z,验证者可以确认f(z) = y4、C(f)以及 π(f,z) 是一个椭圆曲线元素(每个48 字节)1、5 KZG 承诺作为数据可用性根1、将“KZG 根”想象成类似于 Merkle 根的东西;2、不同之处在于“KZG 根”承诺了一个“多项式”(所有点都保证在同一个多项式上,而Merkle根不能保证这一点);1、6 分离分片提案二、 什么是新的2、1 提议者-构建者(数据生成者)分离 (PBS)1、被发明用来对抗 MEV 导致的中心化趋势;2、MEV意味着更成熟的参与者可以比普通验证者提取更多的价值,这对大型矿池而言意味着优势;3、PBS 在一个独立的角色中“包含”了这种复杂性/中心化,并具有诚实的少数假设;(1)提议者(Proposer)= 验证者,诚实的多数假设意味着高度的去中心化要求;(2)数据生成者(Builder)= 单独的角色,诚实的少数假设,意味着去中心化只需要确保一个诚实(非审查)的数据生成者;2、2 审查阻力方案 – crList1、PBS的危险之处:一个高效的构建者(Builder)可以(以一定的经济成本)永久审查一些交易;2、[注:在今天的贿赂模型中, 审查一笔交易的成本是永久贿赂所有提议人而不将这笔交易纳入的成本;]3、crLists允许提议者指定构建者必须包含的tx列表,从而恢复旧的平衡;crList(“混合 PBS”设计)2、3 KZG 2d 方案1、为什么不在 KZG 承诺中编码所有内容?(1)需要一个超级节点(“构建者”)来构建和重建以防失败的情况;(2)我们希望避免这种假设的有效性;2、目标:在 d 个KZG 承诺中编码 m 个分片 blob;(1)如果我们天真地去这样做,那就需要m * k个样本,这样数据就太多了;(2)相反,我们可以再次使用 Reed-Solomon编码将 m 个承诺扩展到 2* m 个承诺;2、4 KZG 2d 方案属性1、所有样本都可以直接根据承诺进行验证(没有欺诈证明!);2、恒定数量的样本确保概率数据可用性;3、如果 75%+1 的样本可用:(1)所有数据都可用;(2)它可以从只观察行和列的验证器中重构;(3)不需要节点观察所有的情况;三、组合在一起就是Danksharding1、执行区块和分片区块是一起构建的;(1)我们以前需要分片委员会,因为每个分片 blob可能无法单独使用;(2)现在,数据生成者的责任是使执行区块有效,并且所有分片 blob 都可用;2、⇒ 验证可以是聚合的;3、1 Danksharding 诚实多数验证1、每个验证者选择 s = 2 随机行和列;2、仅证明分配的行/列是否可用于整个epoch时期;3、一个不可用的区块(<75% 可用)不能获得超过 2^(-2s) = 1/16 的证明;3、2 Danksharding 重构1、每个验证者都应该重构他们遇到的任何不完整的行/列;2、这样做时,他们应该将丢失的样本转移到正交线;3、每个验证器可以在行/列之间传输4个缺失的样本(大约 55,000 个在线验证器可保证完全重构)3、3 Danksharding DA 采样(恶意多数安全)1、未来升级2、每个全节点检查方块矩阵上的 75 个随机样本;3、这确保了不可用区块通过的概率< 2 ^(-30);4、带宽 75*512 B / 16s = 2.5 kb/s;四、总结优点和缺点优点:1、简单的设计:(1)不需要分片委员会基础设施;(2)不需要跟踪分片 blob 确认;(3)没有额外的构建者基础设施(来自执行层的同步支付取代了这一点)(4)可以使用现有的执行层费用市场基础设施;2、执行链和分片之间的紧密耦合:(1)使得rollup设计更简单;(2)zkRollup 和执行链之间的同步调用是可能的;3、分片不需要单独的 PBS;4、随着数据立即被验证者集的 1/32(而不是旧分片方案中的 1/2048)确认,并在一个epoch时期内增加到完整的验证者集,抗贿赂的能力增强了;5、得益于2d方案,全节点(无需运行验证器)将能通过75 个样本(2.5 kb/s)确保数据可用性,而不是 30*64=1920 个样本(60 kb/s);新的挑战:1、增加了数据生成者要求:(1)构建32MB数据的KZG证明(需要100核,但目前正在研究CPU实现)(2)需要2.5 GBit/s的互联网连接来分发样本;2、为数据生成者提供了更多权力,因为他们充当了执行+数据层服务提供商;(1)需要通过crList缓解;相关资源Danksharding:Summary doc: https://notes.ethereum.org/@dankrad/new_shardingConsensus PR: https://github.com/ethereum/consensus-specs/pull/2792KZG承诺介绍:https://docs.google.com/presentation/d/1hEGJd1pT5NpuiHlw91ys6jFpDbNA2ahq5oRWkEk9BRQTwo-slot PBS: https://ethresear.ch/t/two-slot-proposer-builder-separation/10980crList 总结:https://notes.ethereum.org/@fradamt/H1ZqdtrBF

情人节,V神科普的“Danksharding”到底是什么? 北京时间2月14日情人节当晚,以太坊创始人Vitalik Buterin联合以太坊基金会(EF)研究人员Dankrad Feist一起举办了一场关于扩容解决方案“Danksharding”的教育研讨会,如果你想了解区块链如何在增加“去中心化”和“安全性”属性的同时大规模实现扩容,那么这场研讨会就是一个好的切入点。注:关于“Danksharding”对以太坊的意义,建议读者先阅读一下《一文了解以太坊的“扩容杀手锏”danksharding》这篇文章。以下内容来自Dankrad Feist提供的《Dude, what’s the Danksharding situation?》PPT,如果你想观看完整的研讨会视频,可以访问以太坊基金会的官方youtube频道。概述1、什么是旧的:(1)数据分片;(2)使用KZG 承诺的数据可用性;(3)使用分离分片方案进行原始数据分片;2、什么是新的:(1)提议者-构建者(数据生成者)分离 (PBS);(2)crList;(3)2D方案;(4)建议的架构3、总结优点和缺点一、什么是旧的1、1 数据分片1、为Rollup和其他扩容解决方案提供数据可用性(DA);2、数据的含义由应用层定义;(1)以太坊基础共识(全节点和验证者)除了确保数据可用外不承担任何责任;(2)为什么没有执行分片?与原生执行相比,rollup二层网络的效率要高100 倍,很难看出执行分片会有什么需求;3、目标:提供约 1.3 MB/s 的数据可用性层和完整的分片功能(目前最大数据容量的10倍,平常容量的200倍);6、自2019年底以来,数据分片一直是以太坊的目标;1、2 数据可用性采样(DA sampling)1、想知道通过 O(1) 工作获得的O(n) 数据是可用的;2、思路:将数据分布到 n 个chunk分块中;3、每个节点下载 k 个(随机选择的)chunk分块;1、3 纠删码(Erasure coding)1、使用 Reed-Solomon 编码(多项式插值)扩展数据;2、例如,在编码率 r=0.5 时,这意味着任何 50% 的区块(d0 到 e4)都足以重建整个数据;3、现在采样变得高效(例如,查询30个随机区块,如果全部可用,超过 50%不可用的概率为2 ^ (-30))4、但是,我们需要确保编码是正确的;1、4 KZG承诺(KZG Commitments)1、多项式2、承诺 C(f)3、评估 y = f(z)(1)证明者可以计算证明 π(f,z)(2)使用C(f), π(f,z), y 以及 z,验证者可以确认f(z) = y4、C(f)以及 π(f,z) 是一个椭圆曲线元素(每个48 字节)1、5 KZG 承诺作为数据可用性根1、将“KZG 根”想象成类似于 Merkle 根的东西;2、不同之处在于“KZG 根”承诺了一个“多项式”(所有点都保证在同一个多项式上,而Merkle根不能保证这一点);1、6 分离分片提案二、 什么是新的2、1 提议者-构建者(数据生成者)分离 (PBS)1、被发明用来对抗 MEV 导致的中心化趋势;2、MEV意味着更成熟的参与者可以比普通验证者提取更多的价值,这对大型矿池而言意味着优势;3、PBS 在一个独立的角色中“包含”了这种复杂性/中心化,并具有诚实的少数假设;(1)提议者(Proposer)= 验证者,诚实的多数假设意味着高度的去中心化要求;(2)数据生成者(Builder)= 单独的角色,诚实的少数假设,意味着去中心化只需要确保一个诚实(非审查)的数据生成者;2、2 审查阻力方案 – crList1、PBS的危险之处:一个高效的构建者(Builder)可以(以一定的经济成本)永久审查一些交易;2、[注:在今天的贿赂模型中, 审查一笔交易的成本是永久贿赂所有提议人而不将这笔交易纳入的成本;]3、crLists允许提议者指定构建者必须包含的tx列表,从而恢复旧的平衡;crList(“混合 PBS”设计)2、3 KZG 2d 方案1、为什么不在 KZG 承诺中编码所有内容?(1)需要一个超级节点(“构建者”)来构建和重建以防失败的情况;(2)我们希望避免这种假设的有效性;2、目标:在 d 个KZG 承诺中编码 m 个分片 blob;(1)如果我们天真地去这样做,那就需要m * k个样本,这样数据就太多了;(2)相反,我们可以再次使用 Reed-Solomon编码将 m 个承诺扩展到 2* m 个承诺;2、4 KZG 2d 方案属性1、所有样本都可以直接根据承诺进行验证(没有欺诈证明!);2、恒定数量的样本确保概率数据可用性;3、如果 75%+1 的样本可用:(1)所有数据都可用;(2)它可以从只观察行和列的验证器中重构;(3)不需要节点观察所有的情况;三、组合在一起就是Danksharding1、执行区块和分片区块是一起构建的;(1)我们以前需要分片委员会,因为每个分片 blob可能无法单独使用;(2)现在,数据生成者的责任是使执行区块有效,并且所有分片 blob 都可用;2、⇒ 验证可以是聚合的;3、1 Danksharding 诚实多数验证1、每个验证者选择 s = 2 随机行和列;2、仅证明分配的行/列是否可用于整个epoch时期;3、一个不可用的区块(<75% 可用)不能获得超过 2^(-2s) = 1/16 的证明;3、2 Danksharding 重构1、每个验证者都应该重构他们遇到的任何不完整的行/列;2、这样做时,他们应该将丢失的样本转移到正交线;3、每个验证器可以在行/列之间传输4个缺失的样本(大约 55,000 个在线验证器可保证完全重构)3、3 Danksharding DA 采样(恶意多数安全)1、未来升级2、每个全节点检查方块矩阵上的 75 个随机样本;3、这确保了不可用区块通过的概率< 2 ^(-30);4、带宽 75*512 B / 16s = 2.5 kb/s;四、总结优点和缺点优点:1、简单的设计:(1)不需要分片委员会基础设施;(2)不需要跟踪分片 blob 确认;(3)没有额外的构建者基础设施(来自执行层的同步支付取代了这一点)(4)可以使用现有的执行层费用市场基础设施;2、执行链和分片之间的紧密耦合:(1)使得rollup设计更简单;(2)zkRollup 和执行链之间的同步调用是可能的;3、分片不需要单独的 PBS;4、随着数据立即被验证者集的 1/32(而不是旧分片方案中的 1/2048)确认,并在一个epoch时期内增加到完整的验证者集,抗贿赂的能力增强了;5、得益于2d方案,全节点(无需运行验证器)将能通过75 个样本(2.5 kb/s)确保数据可用性,而不是 30*64=1920 个样本(60 kb/s);新的挑战:1、增加了数据生成者要求:(1)构建32MB数据的KZG证明(需要100核,但目前正在研究CPU实现)(2)需要2.5 GBit/s的互联网连接来分发样本;2、为数据生成者提供了更多权力,因为他们充当了执行+数据层服务提供商;(1)需要通过crList缓解;相关资源Danksharding:Summary doc: https://notes.ethereum.org/@dankrad/new_shardingConsensus PR: https://github.com/ethereum/consensus-specs/pull/2792KZG承诺介绍:https://docs.google.com/presentation/d/1hEGJd1pT5NpuiHlw91ys6jFpDbNA2ahq5oRWkEk9BRQTwo-slot PBS: https://ethresear.ch/t/two-slot-proposer-builder-separation/10980crList 总结:https://notes.ethereum.org/@fradamt/H1ZqdtrBF -

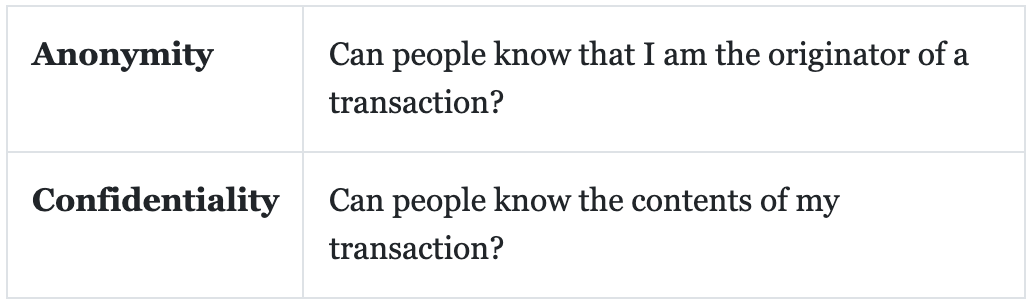

Wei Dai:为什么隐私是公有链大规模采用的最后障碍之一,如何实现链上隐私? 这篇文章阐述了公有链(又称去中心化账本、加密货币和Web3)背景下的隐私状况。第一部分的内容涉及到了为什么隐私是区块链广泛采用的关键障碍,以及隐私的不同方面是什么。第二部分内容调查了三种不同的隐私处理方法:通过零知识证明,仅以匿名为目标,以及通过一种称为MOCCA的新的抽象概念。第一部分:为什么,以及什么是公有链的隐私属性?隐私——区块链大规模采用的最后障碍由于现代金融系统运行良好,我们不必担心日常交易的安全或隐私问题。当你在超市购物,通过支票支付房租,或者在银行办理短期贷款时,你不必担心你的交易被非相关方进行公开审查。在现代银行和信用卡网络中,交易细节(大部分情况下)停留在相关的金融中介机构和当局内。(理想情况下)用户不必担心他们的敏感信息会被泄露给公众,而当局可以(大部分情况下)追踪非法活动。不幸的是,今天在流行的区块链上进行的交易就不是这样的。尽管区块链技术有望实现当前金融生态系统的去中心化和民主化,但大多数系统甚至未能满足我们所期望的最基本的隐私水平。你购买披萨的交易记录可能会被永久记录下来,你的所有交易都可以在Etherscan上被轻易的公开访问。虽然现在有一些以隐私为重点的项目,但由于在功能和易用性方面的不对等,使它们目前还没有得到充分利用。这标志着隐私是大规模采用区块链技术的关键障碍之一。公有链环境中的隐私属性不是一个全有或全无的功能。相反,它是一个复杂和多维的问题,在浏览时需要谨慎。让我们首先需要深入了解哪些类型的隐私属性与区块链应用有关。隐私的特征轴轴A:匿名性和保密性。广义上讲,金融交易的隐私有两种类型:匿名性和保密性。当一个非营利组织收到匿名捐款时,他们没有获得任何关于捐赠者的信息(匿名性),但他们知道收到的捐款金额。当你在药店结账时,你的购买记录是保密的——你身后的人不知道你可能开的是什么药,以及这些药的价格,但他们知道你在买药。匿名性:人们能知道我是交易的发起人么?保密性:人们能知道我交易的内容么?轴B:链上应用与中介应用。区块链和加密货币的基础理论之一是能够在没有可信的中介机构的情况下进行金融交易。跟随比特币的脚步,几乎所有的加密货币都允许没有中介的直接支付。以太坊等智能合约平台更进一步,它们使支付以外的金融交易可以在没有中介的情况下进行,如交易和借贷。在这篇文章中,我们用链上一词来描述功能和应用,如支付、交易、借贷,用户可以直接作为一个共识节点的运行者来使用。(提醒一下:用户通常不运行自己的共识节点。例如,Web3钱包的第三方RPC端点提供者在实践中应被视为中介机构)。链上应用的一些例子包括比特币和Zcash的支付,Uniswap的交易,以及Compound的借贷。不幸的是,中介机构在生态系统中仍然是无处不在的。像Coinbase这样的交易所是他们所提供服务的中介——用户需要将资产存入这些交易所进行交易。甚至一些“去中心化”的协议也依赖于中心化运营的中介机构。例如,dYdX和DiversiFi都有中心化交易所运营商。这与Uniswap等链上对应协议不同,它们不需要与共识网络之外的服务器互动。与Coinbase相比,dYdX和DiversiFi的特点是消除了资金安全所需的信任。相反,用户需要信任密码学和代码,特别是STARKs,以保证其资金的安全。支付通道网络(如闪电网络)和roll-ups(如Arbitrum、Optimism、Aztec和Scroll)是另外两类中介应用。虽然目前大多数中介都是中心化的,但它们可以被设计成去中心化的,这对roll-ups应用来说是特别理想的,因为它们直接与侧链竞争。例如,Zk-roll-ups可以有一个具有某种形式的共识机制的roll-up sequencers网络,有效地使roll-up成为一条链。上述两种区块链应用的分类为我们提供了一个额外的轴来考虑隐私问题:链上隐私与来自中介机构的隐私。链上隐私 : 我的信息是否被永久地记录在链上?来自中介的隐私: 我的信息是否被披露给我委托代表我行事的实体(想想你的银行、Coinbase和1inch这样的交易聚合商)?把这些轴放在一起。通过结合两个隐私特征轴,我们得到了区块链应用的四个隐私概念:匿名性和保密性之间,以及链上与中介之间。下面是一个表格,列出了每个类别的一个隐私问题。表中展示了每个隐私类别的问题链上:匿名性:我在Uniswap上的交易是否可以与我在链上进行的其他活动联系起来,例如NFT交易?保密性:我在链上的交易总额是公开信息吗?来自中介机构:匿名性:交易所运营商(Coinbase、dYdX等)能否根据谁在交易而阻止交易?保密性:交易所运营商(Coinbase、dYdX等)可以看到并记录交易细节吗?当然,对于上述任何一个问题,答案是你的信息被永久地记录在链上并传输给中介机构。有了这样的认识,我们现在就可以深入了解链上和中介区块链应用的隐私是什么。免责声明1:虽然大多数应用程序声称是去中心化的,但链上智能合约的开发和访问往往是非常中心化的。例如,一个编码错误往往可以导致数百万美元的漏洞,而去中心化交易所(DEX)交易往往要经过数量不断减少的矿池,这些矿池利用用户的交易为自己牟利(这被称为MEV,即矿工可提取价值)。我们在此不进一步阐述这些问题,因为我们的重点是隐私问题。免责声明2:我们不会深入触及隐私的一个重要维度是隐私、监管和合规之间的相互作用。金融中介机构在许多情况下都有法律义务,不仅要了解他们的客户(KYC),还要记录和报告某些金融交易。反洗钱(AML)是其中的主要目标之一。例如,加密货币的透明度最近帮助司法部追回了2016年Bitfinex黑客事件中被盗的价值36亿美元的资金。我们不会触及监管和合规问题,而是在本文中只从技术和理论层面关注隐私问题。第二部分:如何构建保护隐私的区块链应用让我们先来看看支付,因为它们大多是解决了隐私问题,而且不需要中介机构。Zcash和Monero是两个同时提供匿名性和保密性的大市值加密货币。它们分别依靠零知识证明和环形签名来提供不同程度的匿名性和保密性。我们还有其他建立隐私支付的方法,这些方法更有效,但需要互动,如Mimblewimble,或不需要不断扩大的UTXO集,如Quisquis和Anonymous Zether。然而,在支付之外,情况就不那么清楚了。例如,支付之外最成功的应用之一是在去中心化金融(DeFi)领域。但目前我们仍然不知道或没有广泛建立DeFi应用的隐私技术。为了全面的对这个问题进行推理,我们首先需要有一个良好的理论模型来谈论链上应用。一般的链上应用可以被建模为迭代计算,由一个过渡函数f指定,它为每个起始状态st和输入计算(st′,输出)← f(st,输入)。用户可以在将交易提交给共识节点进行处理之前,将其构建为输入。为了在这个过程中保护用户的隐私,我们需要在不透露用户身份和输入的情况下进行计算。有三种方法:(1)将计算推到链下,(2)保持计算透明但隐藏发起人的身份,以及(3)对加密的输入进行同态计算,输出透明。通过ZKP实现链外计算的隐私性零知识证明(ZKP)是20世纪80年代末理论计算机科学和密码学领域的一个重要发展(本讲义第1章给出了一个很好的调查)。区块链环境中使用的特殊形式的零知识证明(ZKP)在学术上通常被称为NIZK,即非交互式零知识。当证明是简洁的,它们通常被称为SNARG(或SNARK),或简洁的非交互式论证(知识)。其他感兴趣的特征是透明性(STARKs)和普遍性,这使得证明系统可以用于没有可信设置的多个通路,或者使用一个普遍的可信设置。ZKP在公共区块链上的核心应用是执行可验证的、链下计算的能力。通常情况下,验证者是终端用户(在ZK应用平台的情况下)或中介(ZK roll-up),而验证者是区块链,即验证者集。使用ZKP进行一般计算的一个直接方法是直接证明状态转换的正确性。详细说来,用户在链下证明,对于一个特定的链上状态st,用户有一个输入,当应用于检查状态st时,会产生一个具有某种输出的新状态st′,然后共识节点在覆盖旧状态之前验证提议的状态转换的有效性。这是Mina Snapps和Aleo等ZK应用平台采取的方法,这两个平台的灵感来自Zexe的学术工作。透明链上应用与上述架构的关键区别在于,前者天真地认为,一个更新(st′,输出,π)只对用户用于生成更新的应用状态st有效。如果多个用户在没有协调的情况下与同一个应用程序互动,这将导致 “竞赛条件(race condition)”。为了详细说明这个概念,假设有两个有效的事务针对同一个链上状态st0进行构建,分别将其更新为st1和st2。当第一个交易被记录在链上时,链上状态被更新为st1。因此,第二笔交易是使用新的状态st1,而不是st0来验证的,这很可能导致其无效。值得注意的是,人们可以通过将应用状态分割成独立的部分或完全消除共享链上状态来绕过这个竞赛条件。这使得这些ZK-应用平台非常适合不需要用户之间共享状态的特定应用(例如ZKPass),但对于大多数需要这些共享状态的链上应用,特别是像恒定功能做市商(CFMMs)这样的链上DeFi协议,就不是那么合适了。对于这些应用来说,由于竞赛条件的问题,在整个应用状态转换中使用ZKPs有点像 “狗熊掰棒子 ”的解决方案。然而,有一个解决方法,那就是增加一个中介或交易运营商,使应用状态对运营商来说是私有的,而不是在所有用户之间共享。不幸的是,如果不采用本文后面讨论的其他解决方案,就没有已知的办法从这些中介那里隐藏交易信息。总而言之,ZK应用平台上的交易所,如Aleo和Mina,实现了以下隐私特性。表中详细列出了可在Mina和Aleo等ZK应用平台上建立的交易所的隐私特性链上 :匿名性:是保密性:是来自中介机构:匿名性:是保密性:否透明链上计算的匿名性为链上应用添加保密性是很难的。如果我们不试图提供保密性,而只想提供匿名性呢?使用现有的工具已经可以做到这一点:使用CoinJoin和Tornado Cash等tumbler和混合器(mixer),人们可以资助新的伪匿名地址以获得匿名性。不幸的是,这些工具的选择性质意味着它们更多地被恶意用户而不是合法用户所利用。例如,CoinJoin被Colonial Pipeline勒索软件使用,而Tornado Cash经常被用来资助匿名地址,以帮助DeFi黑客。有两个项目试图在透明的智能合约平台上建立默认的匿名性。第一个是Aztec Connect,这是一个新兴的以太坊的“zkzk-rollup”,它在与支持的第一层应用程序进行交易时,提供交易匿名性。roll-up合约代表第二层用户(其身份在链上和roll-up供应商处都是隐藏的)与第一层DeFi协议互动,为这些第二层用户提供匿名性。第二个是FLAX的学术工作。它提出重新设计一个类似以太坊的智能合约平台,以支持终端用户的内置匿名性。在核心方面,FLAX提出了一个匿名版本的ERC20代币标准,允许匿名和原子化的代币使用授权。有趣的是,实现这些 “匿名ERC20”不需要新的加密技术。人们可以在代币合约内使用之前提到的任何隐私支付计划中的相同技术,如Zcash、Monero或Zether。下面是一个表格,概述了上面讨论的解决方案的隐私特征。我们在这里省略了中介一栏,因为没有涉及到中介,除了Aztec Connect,它有可能提供来自中介(roll-up供应商)的匿名性,这取决于去中心化的程度和这些供应商的确切行为。表中详细列出了tubler、混合器、Aztec Connect和FLAX的隐私特征链上:匿名性:是(在tumblers和mixers的情况下是可选,在Aztec Connect和FLAX的情况下默认)。保密性:否通过MOCCA进行链上计算的隐私性如果我们可以加密链上的应用程序状态和用户输入,但仍然能够对其进行计算,甚至得出公共的未加密的输出信息,那样会发生什么?让我们把这样一种理想的功能称为神奇的链上保密计算设备(MOCCA)。直观地说,MOCCA为状态转换函数f提供了可能的最佳隐私。它们可以在链上计算,给定必要的加密输入,并且计算应该产生一个加密的和更新的状态,以及一些透明的输出值。具体来说,程序的状态和输入被加密到链上,这样一来,唯一可以进行的共识操作就是计算状态的转换,这意味着只有应用意图的信息被解密并变得透明。暂时假设我们有这样一个魔盒,那么就很容易复制链上应用程序的功能,同时提供隐私属性。因为应用设计者可以设计他们的应用,只发布相关的信息作为透明的输出,如现货价格或储备金额。有两种方法来构建MOCCA,通过可信的硬件和通过密码学。在任何一种情况下,我们都可以希望实现没有中介的保护隐私的去中心化应用,并具有以下特性。表中详细列出了来自MOCCA的应用的隐私特性链上:匿名性:是保密性:是(确切的隐私取决于应用的设计)来自可信硬件的MOCCA。第一个解决方案是利用可信的执行环境,特别是Intel SGX。这是在Ekiden的学术工作中首次描述,也是Oasis和Secret Network采取的方法。已经有一些应用程序在这些平台上运行,如Secret Swap。然而,众所周知,Intel SGX是有缺陷的。来自密码学的MOCCA。我们可以只用密码学来构建图灵完备的MOCCA么?事实证明,答案是肯定的,而且密码学家已经发现了这个难题的所有个别部分。拼图的第一块是阈值密钥(threshold key)的生成和重新共享。我们知道如何在节点加入和离开时在动态共识集中生成和管理Shamir秘密共享(secret share),即使是大型共识集。这些允许“n”个共识节点中的任何数量的“t”采取行动,就像他们一起是公钥加密方案或签名方案的密钥持有人一样。这些进展被提出来,分别是为了防止前面的运行(例如Ferveo)和构建简洁的轻客户端(例如链-密钥密码学)。加法(Additive)MOCCA和交易所。拼图的第二块是阈值同态加密。著名的和已部署的公钥加密方案,如ElGamal和Paillier都是加法同态的,并支持Shamir秘密共享作为密钥。利用它们,我们可以建立支持加法的MOCCA。事实证明,我们已经可以使用只支持加法的MOCCA建立链上交易所(特别是恒定函数做市商,或CFMMs)。这是Penumbra的天才观察,它利用ElGamal加密的加法同态性来汇总交易,并通过阈值解密来揭示一批交易的净额。这以差异隐私的形式提供了交易的保密性。来自阈值FHE的图灵完备的MOCCA。为了实现更普遍的计算的MOCCA,我们当然需要完全同态加密(FHE)。自2009年Genry首次构建FHE以来,FHE方案的效率在过去十年中在理论上和实践上都有了稳步的提高,并有可能继续提高(例如,通过挖矿硬件加速)。然而,FHE本身并不是全部的解决方案,因为持有解密密钥仍然使任何一方能够获得在相应的加密密钥下曾经发布到链上的所有信息。这就是以前在区块链环境中部署FHE的努力,如NuCypher和smartFHE在提供保护隐私的链上应用方面的不足之处。幸运的是,我们知道如何构建具有阈值解密的FHE方案,其中解密密钥是Shamir秘密共享的。具体来说,每个共识节点可以独立地对加密的程序状态和输入进行计算,得出加密的新程序状态和加密的输出。最重要的是,为了释放透明的输出,共识节点可以通过一轮通信对加密的输出进行阈值解密。这里的阈值属性保证,只要在阈值以下的验证者是恶意的(在任何时代),那么只有预期的信息(即透明输出)被释放,而输入和程序状态永远不会被解密。结合上述内容,我们可以为一般的图灵完备的状态转换函数建立一个纯粹依靠密码学的MOCCA,当然这其中还需要修改许多技术细节。(据我所知,区块链环境中阈值FHE的这种确切用法还没有在其他地方说明。如果能指出我所遗漏的先前的工作,我将不胜感激)总结隐私是公有链大规模采用的最后障碍之一。隐私可以分为两个特征轴:匿名性与保密性,链上隐私与来自中介的隐私。有三类方法来实现隐私。首先,使用零知识(ZK)证明(特别是STARKs或通用SNARKs),我们可以通过将计算转移到链下的中介机构来实现链上匿名和链上保密,从而牺牲来自中介机构的隐私(例如Mina Snapps和Aleo)。其次,在不依赖中介的情况下,我们可以将匿名性(不含保密性)添加到现有的链上应用生态系统中,而无需对应用设计进行重大改变(例如CoinJoin、Tornado Cash、Aztec Connect和FLAX)。最后,本文提出了一个被称为MOCCA的抽象概念,即神奇的链上保密计算设备,它可以对加密数据进行计算并发布透明的输出。MOCCA可以用来构建通用的链上匿名和保密应用,而不需要中介。MOCCA可以从可信的执行环境(Oasis和Secret Network)或依靠“区块链的阈值密码学”来构建。具体来说,阈值加法同态加密(ElGamal)可用于构建加法MOCCA,以实现具有匿名和保密性(不同的隐私属性)的链上交易所(Penumbra);阈值完全同态加密(FHE)可用于构建通用的MOCCA,以实现任何保护隐私的链上应用(在这篇文章中提出)。ZK方法目前在业界受到的关注最多。然而,我认为,更多的注意力应该放在第二和第三种方法上。将易于使用的匿名性添加到当前的智能合约架构中,是隐私和功能之间的一个很好的中间点(应该有人建立FLAX!)。此外,我们应该促进对阈值FHE的长期研究和开发工作,以支持一般的隐私保护应用。这些方法也不是排他性的,我们可以有支持所有三种计算类型的应用平台:透明的链上、隐私的链下(ZKPs)和“不透明的”链上(MOCCAs)。如果你对上述任何一项感兴趣,请与我联系。致谢非常感谢Alex Evans和Guillermo Angeris提出的有益的编辑意见。感谢Adrian Brink创造了“不透明(opaque)”一词来描述加密数据的链上计算。原文链接:https://wdai.us/posts/navigating-privacy/

Wei Dai:为什么隐私是公有链大规模采用的最后障碍之一,如何实现链上隐私? 这篇文章阐述了公有链(又称去中心化账本、加密货币和Web3)背景下的隐私状况。第一部分的内容涉及到了为什么隐私是区块链广泛采用的关键障碍,以及隐私的不同方面是什么。第二部分内容调查了三种不同的隐私处理方法:通过零知识证明,仅以匿名为目标,以及通过一种称为MOCCA的新的抽象概念。第一部分:为什么,以及什么是公有链的隐私属性?隐私——区块链大规模采用的最后障碍由于现代金融系统运行良好,我们不必担心日常交易的安全或隐私问题。当你在超市购物,通过支票支付房租,或者在银行办理短期贷款时,你不必担心你的交易被非相关方进行公开审查。在现代银行和信用卡网络中,交易细节(大部分情况下)停留在相关的金融中介机构和当局内。(理想情况下)用户不必担心他们的敏感信息会被泄露给公众,而当局可以(大部分情况下)追踪非法活动。不幸的是,今天在流行的区块链上进行的交易就不是这样的。尽管区块链技术有望实现当前金融生态系统的去中心化和民主化,但大多数系统甚至未能满足我们所期望的最基本的隐私水平。你购买披萨的交易记录可能会被永久记录下来,你的所有交易都可以在Etherscan上被轻易的公开访问。虽然现在有一些以隐私为重点的项目,但由于在功能和易用性方面的不对等,使它们目前还没有得到充分利用。这标志着隐私是大规模采用区块链技术的关键障碍之一。公有链环境中的隐私属性不是一个全有或全无的功能。相反,它是一个复杂和多维的问题,在浏览时需要谨慎。让我们首先需要深入了解哪些类型的隐私属性与区块链应用有关。隐私的特征轴轴A:匿名性和保密性。广义上讲,金融交易的隐私有两种类型:匿名性和保密性。当一个非营利组织收到匿名捐款时,他们没有获得任何关于捐赠者的信息(匿名性),但他们知道收到的捐款金额。当你在药店结账时,你的购买记录是保密的——你身后的人不知道你可能开的是什么药,以及这些药的价格,但他们知道你在买药。匿名性:人们能知道我是交易的发起人么?保密性:人们能知道我交易的内容么?轴B:链上应用与中介应用。区块链和加密货币的基础理论之一是能够在没有可信的中介机构的情况下进行金融交易。跟随比特币的脚步,几乎所有的加密货币都允许没有中介的直接支付。以太坊等智能合约平台更进一步,它们使支付以外的金融交易可以在没有中介的情况下进行,如交易和借贷。在这篇文章中,我们用链上一词来描述功能和应用,如支付、交易、借贷,用户可以直接作为一个共识节点的运行者来使用。(提醒一下:用户通常不运行自己的共识节点。例如,Web3钱包的第三方RPC端点提供者在实践中应被视为中介机构)。链上应用的一些例子包括比特币和Zcash的支付,Uniswap的交易,以及Compound的借贷。不幸的是,中介机构在生态系统中仍然是无处不在的。像Coinbase这样的交易所是他们所提供服务的中介——用户需要将资产存入这些交易所进行交易。甚至一些“去中心化”的协议也依赖于中心化运营的中介机构。例如,dYdX和DiversiFi都有中心化交易所运营商。这与Uniswap等链上对应协议不同,它们不需要与共识网络之外的服务器互动。与Coinbase相比,dYdX和DiversiFi的特点是消除了资金安全所需的信任。相反,用户需要信任密码学和代码,特别是STARKs,以保证其资金的安全。支付通道网络(如闪电网络)和roll-ups(如Arbitrum、Optimism、Aztec和Scroll)是另外两类中介应用。虽然目前大多数中介都是中心化的,但它们可以被设计成去中心化的,这对roll-ups应用来说是特别理想的,因为它们直接与侧链竞争。例如,Zk-roll-ups可以有一个具有某种形式的共识机制的roll-up sequencers网络,有效地使roll-up成为一条链。上述两种区块链应用的分类为我们提供了一个额外的轴来考虑隐私问题:链上隐私与来自中介机构的隐私。链上隐私 : 我的信息是否被永久地记录在链上?来自中介的隐私: 我的信息是否被披露给我委托代表我行事的实体(想想你的银行、Coinbase和1inch这样的交易聚合商)?把这些轴放在一起。通过结合两个隐私特征轴,我们得到了区块链应用的四个隐私概念:匿名性和保密性之间,以及链上与中介之间。下面是一个表格,列出了每个类别的一个隐私问题。表中展示了每个隐私类别的问题链上:匿名性:我在Uniswap上的交易是否可以与我在链上进行的其他活动联系起来,例如NFT交易?保密性:我在链上的交易总额是公开信息吗?来自中介机构:匿名性:交易所运营商(Coinbase、dYdX等)能否根据谁在交易而阻止交易?保密性:交易所运营商(Coinbase、dYdX等)可以看到并记录交易细节吗?当然,对于上述任何一个问题,答案是你的信息被永久地记录在链上并传输给中介机构。有了这样的认识,我们现在就可以深入了解链上和中介区块链应用的隐私是什么。免责声明1:虽然大多数应用程序声称是去中心化的,但链上智能合约的开发和访问往往是非常中心化的。例如,一个编码错误往往可以导致数百万美元的漏洞,而去中心化交易所(DEX)交易往往要经过数量不断减少的矿池,这些矿池利用用户的交易为自己牟利(这被称为MEV,即矿工可提取价值)。我们在此不进一步阐述这些问题,因为我们的重点是隐私问题。免责声明2:我们不会深入触及隐私的一个重要维度是隐私、监管和合规之间的相互作用。金融中介机构在许多情况下都有法律义务,不仅要了解他们的客户(KYC),还要记录和报告某些金融交易。反洗钱(AML)是其中的主要目标之一。例如,加密货币的透明度最近帮助司法部追回了2016年Bitfinex黑客事件中被盗的价值36亿美元的资金。我们不会触及监管和合规问题,而是在本文中只从技术和理论层面关注隐私问题。第二部分:如何构建保护隐私的区块链应用让我们先来看看支付,因为它们大多是解决了隐私问题,而且不需要中介机构。Zcash和Monero是两个同时提供匿名性和保密性的大市值加密货币。它们分别依靠零知识证明和环形签名来提供不同程度的匿名性和保密性。我们还有其他建立隐私支付的方法,这些方法更有效,但需要互动,如Mimblewimble,或不需要不断扩大的UTXO集,如Quisquis和Anonymous Zether。然而,在支付之外,情况就不那么清楚了。例如,支付之外最成功的应用之一是在去中心化金融(DeFi)领域。但目前我们仍然不知道或没有广泛建立DeFi应用的隐私技术。为了全面的对这个问题进行推理,我们首先需要有一个良好的理论模型来谈论链上应用。一般的链上应用可以被建模为迭代计算,由一个过渡函数f指定,它为每个起始状态st和输入计算(st′,输出)← f(st,输入)。用户可以在将交易提交给共识节点进行处理之前,将其构建为输入。为了在这个过程中保护用户的隐私,我们需要在不透露用户身份和输入的情况下进行计算。有三种方法:(1)将计算推到链下,(2)保持计算透明但隐藏发起人的身份,以及(3)对加密的输入进行同态计算,输出透明。通过ZKP实现链外计算的隐私性零知识证明(ZKP)是20世纪80年代末理论计算机科学和密码学领域的一个重要发展(本讲义第1章给出了一个很好的调查)。区块链环境中使用的特殊形式的零知识证明(ZKP)在学术上通常被称为NIZK,即非交互式零知识。当证明是简洁的,它们通常被称为SNARG(或SNARK),或简洁的非交互式论证(知识)。其他感兴趣的特征是透明性(STARKs)和普遍性,这使得证明系统可以用于没有可信设置的多个通路,或者使用一个普遍的可信设置。ZKP在公共区块链上的核心应用是执行可验证的、链下计算的能力。通常情况下,验证者是终端用户(在ZK应用平台的情况下)或中介(ZK roll-up),而验证者是区块链,即验证者集。使用ZKP进行一般计算的一个直接方法是直接证明状态转换的正确性。详细说来,用户在链下证明,对于一个特定的链上状态st,用户有一个输入,当应用于检查状态st时,会产生一个具有某种输出的新状态st′,然后共识节点在覆盖旧状态之前验证提议的状态转换的有效性。这是Mina Snapps和Aleo等ZK应用平台采取的方法,这两个平台的灵感来自Zexe的学术工作。透明链上应用与上述架构的关键区别在于,前者天真地认为,一个更新(st′,输出,π)只对用户用于生成更新的应用状态st有效。如果多个用户在没有协调的情况下与同一个应用程序互动,这将导致 “竞赛条件(race condition)”。为了详细说明这个概念,假设有两个有效的事务针对同一个链上状态st0进行构建,分别将其更新为st1和st2。当第一个交易被记录在链上时,链上状态被更新为st1。因此,第二笔交易是使用新的状态st1,而不是st0来验证的,这很可能导致其无效。值得注意的是,人们可以通过将应用状态分割成独立的部分或完全消除共享链上状态来绕过这个竞赛条件。这使得这些ZK-应用平台非常适合不需要用户之间共享状态的特定应用(例如ZKPass),但对于大多数需要这些共享状态的链上应用,特别是像恒定功能做市商(CFMMs)这样的链上DeFi协议,就不是那么合适了。对于这些应用来说,由于竞赛条件的问题,在整个应用状态转换中使用ZKPs有点像 “狗熊掰棒子 ”的解决方案。然而,有一个解决方法,那就是增加一个中介或交易运营商,使应用状态对运营商来说是私有的,而不是在所有用户之间共享。不幸的是,如果不采用本文后面讨论的其他解决方案,就没有已知的办法从这些中介那里隐藏交易信息。总而言之,ZK应用平台上的交易所,如Aleo和Mina,实现了以下隐私特性。表中详细列出了可在Mina和Aleo等ZK应用平台上建立的交易所的隐私特性链上 :匿名性:是保密性:是来自中介机构:匿名性:是保密性:否透明链上计算的匿名性为链上应用添加保密性是很难的。如果我们不试图提供保密性,而只想提供匿名性呢?使用现有的工具已经可以做到这一点:使用CoinJoin和Tornado Cash等tumbler和混合器(mixer),人们可以资助新的伪匿名地址以获得匿名性。不幸的是,这些工具的选择性质意味着它们更多地被恶意用户而不是合法用户所利用。例如,CoinJoin被Colonial Pipeline勒索软件使用,而Tornado Cash经常被用来资助匿名地址,以帮助DeFi黑客。有两个项目试图在透明的智能合约平台上建立默认的匿名性。第一个是Aztec Connect,这是一个新兴的以太坊的“zkzk-rollup”,它在与支持的第一层应用程序进行交易时,提供交易匿名性。roll-up合约代表第二层用户(其身份在链上和roll-up供应商处都是隐藏的)与第一层DeFi协议互动,为这些第二层用户提供匿名性。第二个是FLAX的学术工作。它提出重新设计一个类似以太坊的智能合约平台,以支持终端用户的内置匿名性。在核心方面,FLAX提出了一个匿名版本的ERC20代币标准,允许匿名和原子化的代币使用授权。有趣的是,实现这些 “匿名ERC20”不需要新的加密技术。人们可以在代币合约内使用之前提到的任何隐私支付计划中的相同技术,如Zcash、Monero或Zether。下面是一个表格,概述了上面讨论的解决方案的隐私特征。我们在这里省略了中介一栏,因为没有涉及到中介,除了Aztec Connect,它有可能提供来自中介(roll-up供应商)的匿名性,这取决于去中心化的程度和这些供应商的确切行为。表中详细列出了tubler、混合器、Aztec Connect和FLAX的隐私特征链上:匿名性:是(在tumblers和mixers的情况下是可选,在Aztec Connect和FLAX的情况下默认)。保密性:否通过MOCCA进行链上计算的隐私性如果我们可以加密链上的应用程序状态和用户输入,但仍然能够对其进行计算,甚至得出公共的未加密的输出信息,那样会发生什么?让我们把这样一种理想的功能称为神奇的链上保密计算设备(MOCCA)。直观地说,MOCCA为状态转换函数f提供了可能的最佳隐私。它们可以在链上计算,给定必要的加密输入,并且计算应该产生一个加密的和更新的状态,以及一些透明的输出值。具体来说,程序的状态和输入被加密到链上,这样一来,唯一可以进行的共识操作就是计算状态的转换,这意味着只有应用意图的信息被解密并变得透明。暂时假设我们有这样一个魔盒,那么就很容易复制链上应用程序的功能,同时提供隐私属性。因为应用设计者可以设计他们的应用,只发布相关的信息作为透明的输出,如现货价格或储备金额。有两种方法来构建MOCCA,通过可信的硬件和通过密码学。在任何一种情况下,我们都可以希望实现没有中介的保护隐私的去中心化应用,并具有以下特性。表中详细列出了来自MOCCA的应用的隐私特性链上:匿名性:是保密性:是(确切的隐私取决于应用的设计)来自可信硬件的MOCCA。第一个解决方案是利用可信的执行环境,特别是Intel SGX。这是在Ekiden的学术工作中首次描述,也是Oasis和Secret Network采取的方法。已经有一些应用程序在这些平台上运行,如Secret Swap。然而,众所周知,Intel SGX是有缺陷的。来自密码学的MOCCA。我们可以只用密码学来构建图灵完备的MOCCA么?事实证明,答案是肯定的,而且密码学家已经发现了这个难题的所有个别部分。拼图的第一块是阈值密钥(threshold key)的生成和重新共享。我们知道如何在节点加入和离开时在动态共识集中生成和管理Shamir秘密共享(secret share),即使是大型共识集。这些允许“n”个共识节点中的任何数量的“t”采取行动,就像他们一起是公钥加密方案或签名方案的密钥持有人一样。这些进展被提出来,分别是为了防止前面的运行(例如Ferveo)和构建简洁的轻客户端(例如链-密钥密码学)。加法(Additive)MOCCA和交易所。拼图的第二块是阈值同态加密。著名的和已部署的公钥加密方案,如ElGamal和Paillier都是加法同态的,并支持Shamir秘密共享作为密钥。利用它们,我们可以建立支持加法的MOCCA。事实证明,我们已经可以使用只支持加法的MOCCA建立链上交易所(特别是恒定函数做市商,或CFMMs)。这是Penumbra的天才观察,它利用ElGamal加密的加法同态性来汇总交易,并通过阈值解密来揭示一批交易的净额。这以差异隐私的形式提供了交易的保密性。来自阈值FHE的图灵完备的MOCCA。为了实现更普遍的计算的MOCCA,我们当然需要完全同态加密(FHE)。自2009年Genry首次构建FHE以来,FHE方案的效率在过去十年中在理论上和实践上都有了稳步的提高,并有可能继续提高(例如,通过挖矿硬件加速)。然而,FHE本身并不是全部的解决方案,因为持有解密密钥仍然使任何一方能够获得在相应的加密密钥下曾经发布到链上的所有信息。这就是以前在区块链环境中部署FHE的努力,如NuCypher和smartFHE在提供保护隐私的链上应用方面的不足之处。幸运的是,我们知道如何构建具有阈值解密的FHE方案,其中解密密钥是Shamir秘密共享的。具体来说,每个共识节点可以独立地对加密的程序状态和输入进行计算,得出加密的新程序状态和加密的输出。最重要的是,为了释放透明的输出,共识节点可以通过一轮通信对加密的输出进行阈值解密。这里的阈值属性保证,只要在阈值以下的验证者是恶意的(在任何时代),那么只有预期的信息(即透明输出)被释放,而输入和程序状态永远不会被解密。结合上述内容,我们可以为一般的图灵完备的状态转换函数建立一个纯粹依靠密码学的MOCCA,当然这其中还需要修改许多技术细节。(据我所知,区块链环境中阈值FHE的这种确切用法还没有在其他地方说明。如果能指出我所遗漏的先前的工作,我将不胜感激)总结隐私是公有链大规模采用的最后障碍之一。隐私可以分为两个特征轴:匿名性与保密性,链上隐私与来自中介的隐私。有三类方法来实现隐私。首先,使用零知识(ZK)证明(特别是STARKs或通用SNARKs),我们可以通过将计算转移到链下的中介机构来实现链上匿名和链上保密,从而牺牲来自中介机构的隐私(例如Mina Snapps和Aleo)。其次,在不依赖中介的情况下,我们可以将匿名性(不含保密性)添加到现有的链上应用生态系统中,而无需对应用设计进行重大改变(例如CoinJoin、Tornado Cash、Aztec Connect和FLAX)。最后,本文提出了一个被称为MOCCA的抽象概念,即神奇的链上保密计算设备,它可以对加密数据进行计算并发布透明的输出。MOCCA可以用来构建通用的链上匿名和保密应用,而不需要中介。MOCCA可以从可信的执行环境(Oasis和Secret Network)或依靠“区块链的阈值密码学”来构建。具体来说,阈值加法同态加密(ElGamal)可用于构建加法MOCCA,以实现具有匿名和保密性(不同的隐私属性)的链上交易所(Penumbra);阈值完全同态加密(FHE)可用于构建通用的MOCCA,以实现任何保护隐私的链上应用(在这篇文章中提出)。ZK方法目前在业界受到的关注最多。然而,我认为,更多的注意力应该放在第二和第三种方法上。将易于使用的匿名性添加到当前的智能合约架构中,是隐私和功能之间的一个很好的中间点(应该有人建立FLAX!)。此外,我们应该促进对阈值FHE的长期研究和开发工作,以支持一般的隐私保护应用。这些方法也不是排他性的,我们可以有支持所有三种计算类型的应用平台:透明的链上、隐私的链下(ZKPs)和“不透明的”链上(MOCCAs)。如果你对上述任何一项感兴趣,请与我联系。致谢非常感谢Alex Evans和Guillermo Angeris提出的有益的编辑意见。感谢Adrian Brink创造了“不透明(opaque)”一词来描述加密数据的链上计算。原文链接:https://wdai.us/posts/navigating-privacy/ -

-

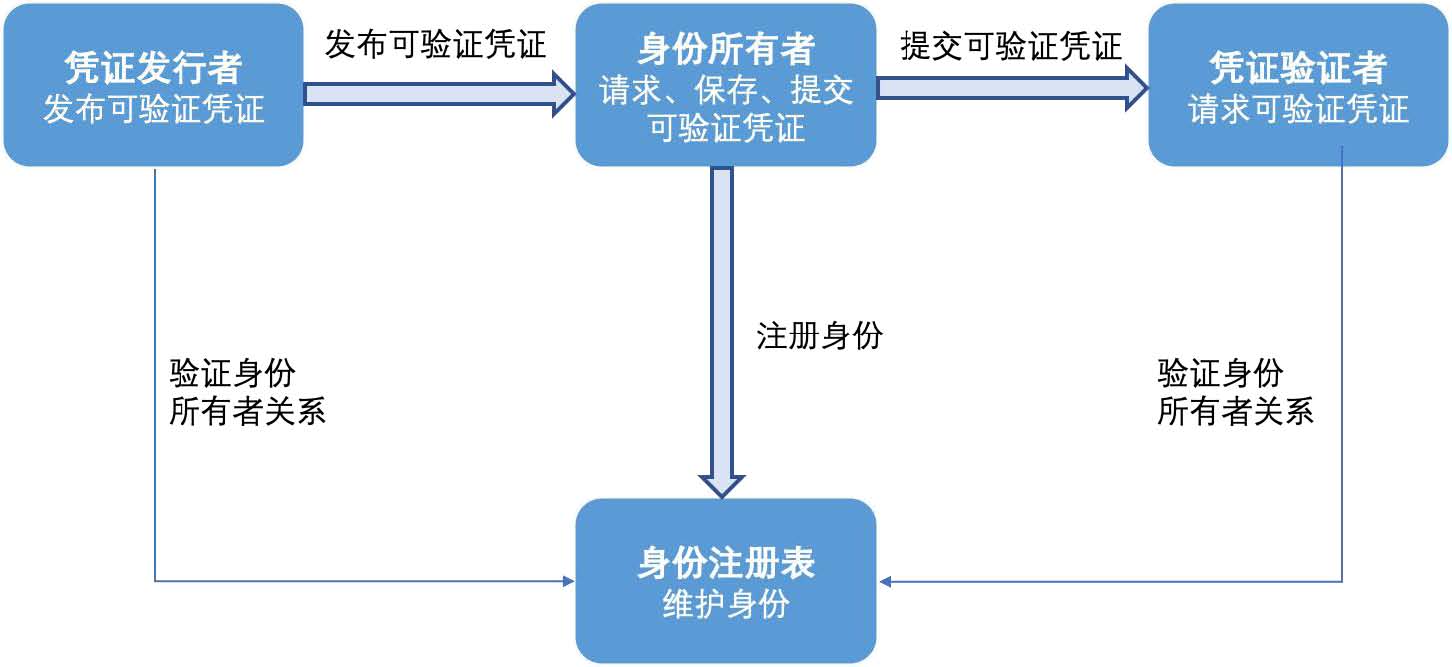

巴比特首发 | 中钞区块链技术研究院:四大分布式数字身份架构的对比及研究 本文由中钞区块链技术研究院授权巴比特资讯独家首发,转载需注明出处。原题《分布式数字身份架构及项目研究》作者:中钞区块链技术研究院 潘镥镥 概述 数字身份伴随着计算机科学的应用而发展。在上个世纪 50年代到 90年代,数字身份紧跟着互联网的发展而发展,它可能是 email地址、IP地址、域名,通常由不同的网络服务提供。当互联网建立了统一的协议标准,迎来了计算机技术和互联网应用的蓬勃发展,越来越多的工作和生活线上化。数字身份演变为复杂的体系,需要一套处理认证和访问控制的业务系统。这时出于便利性的考量,大多数互联网应用的数字身份一般是用户名密码。当互联网应用的量级剧烈增加,质的变化悄然发生。• 互联网巨头依靠平台效应垄断市场,利用用户数据作为护城河,产生了大量价值,但用户并没有对自己的数据拥有什么话语权和价值收入。• 由于利益驱使,围绕着用户数据发生的非法收集、数据泄露和买卖行为防不胜防,损害用户安全。• 用户的数字身份——账号密码由服务商控制,用户租借使用,服务商可以决定账号禁用、服务终止。• 互联网的数字身份从属于应用系统,决定了用户要重复注册很多的账号密码,而且互联网在应用层面并不互联互通,一个跨应用的业务实现难度很大。尤其对于需要用户确权操作的跨应用业务,可能需要更改整个业务架构增加跨应用的用户身份。为解决这些问题,人们已做了大量的尝试。隐私保护政策纷纷落地。《中华人民共和国密码法》、《中华人民共和国网络安全法》、《信息安全技术个人信息安全规范》等国家技术标准出台,明确了企业在收集、使用、保存隐私数据时所需要达到的技术效果及建议使用的标准化技术手段。国际上,被称为史上最严格的隐私保护法案《通用数据保护法案》 (GDPR)除了明确技术效果之外,更引入了巨额的罚款措施。区块链技术带来了新的启示。作为一种新的分布式系统形态,区块链技术用哈希链的数据结构改变了电子数据易被篡改的属性,用“区块+共识算法”解决分布式系统的数据一致性问题,拜占庭容错能力保证跨实体运行的系统不受少数节点恶意行为的影响,从而解决业务层面的信任难题,有望在服务商之间搭建互联互通的协议。在政策、技术、市场因素的共同驱动下,产生了一种新的数字身份形态——分布式数字身份,它用分布式基础设施改变应用厂商控制数字身份的模式,让用户控制和管理数字身份,通过将数据所有权归还用户从根本上解决隐私问题。它通过定义身份层协议提供跨应用的互操作性,促进应用间的互联互通,创造了一种扁平化、弹性化的数字身份模式。 1分布式数字身份基本概念和模型 国际标准化组织/国际电子技术委员会将“身份”定义为“一组与实体关联的属性”,其中“实体”定义为“操作某个特定域的相关项,具有物理或逻辑形态,包括自然人、组织、设备、SIM卡、护照、网卡、应用软件、服务或网站”。数字身份通常由代表实体的身份标识符及与之关联的属性声明来表示,分布式数字身份包括分布式数字身份标识符和数字身份凭证(声明集合)两部分。分布式数字身份标识符(DID)是由字符串组成的标识符,用来代表一个数字身份,它是一种去中心化可验证的标识符,实体可自主完成 DID的注册、解析、更新或者撤销操作,不需要中央注册机构就可以实现全球唯一性。通常,一个实体可以拥有多个身份,由实体自己进行管理、维护,不同的身份之间没有关联信息,可有效避免身份信息被第三方归集。数字身份凭证中一般包含一个或多个“声明(claims) ”。声明信息是与身份关联的属性信息,通常包括:姓名,年龄、学历、职业等等。凭证由发行者签名,可通过密码学证明是否由凭证中声称的实体签发且未被篡改,因此被称为可验证凭证。1.1可验证凭证模型数字身份系统的主要目的是认证数字身份所有者的身份属性,基于其身份信息提供应用系统的授权访问和服务。基于上节中分布式数字身份的设计,可以很好地实现基于可验证凭证模型的工作流程:凭证发行方根据身份所有者请求签署发布可验证凭证; 身份所有者将可验证声明以加密方式保存,并在需要的时候自主提交给凭证验证方进行验证; 凭证验证方在无需对接凭证发行方的情况下,通过检索身份注册表,即可确认凭证与提交者之间的所属关系,并验证属性声明的真实来源。 图1 可验证凭证流转模型在分布式数字身份的模型中,将身份标识符的生成/维护,与身份属性声明的生成/存储/使用分离开来,有助于构建一个模块化的、灵活的、具有竞争力的身份服务生态系统。1.2体系架构如前所述,分布式数字身份的核心模型是分布式数字身份标识符和可验证凭证流转,核心技术是分布式账本和密码学技术,这二者的结合用以创建不可抵赖、且不可篡改的身份记录。从实现的角度而言,分布式账本基础设施、基于 DID的交互、可验证凭证应用、治理框架组成了分布式数字身份的四层体系架构。图2 分布式数字身份体系架构1.2.1分布式账本具有分布式 key-value数据存储能力的分布式账本,用作分布式数字身份标识符的注册表,只要确保身份所有者保持对其私钥的控制权,则任何第三方都无法拥有该标识符的使用权,也就无法冒充身份持有者意愿,危害其利益。分布式账本不可篡改的特点,让它既适合用于分布式数字身份数据(标识符、公钥、通讯地址等)的发布和维护,也适合用于被多方信任的公开信息的公示和验证(如凭证发行方的真实身份信息、凭证模板信息需要被多个凭证验证方进行验证)。1.2.2基于 DID的交互分布式数字身份主张用户管理和控制数字身份,不同用户之间不依赖于第三方进行安全通信。通过用户自己管理的 DID标识符和密钥、注册到分布式账本的分布式数字身份数据,满足基于 DID的点对点相互认证和安全通信需要。就两点间通信而言,其安全通信的工作原理依然是基于传统 PKI挑战响应机制和协商数据加密方式。这种安全通信的底层协议可使用 HTTP、RPC、蓝牙、NFC或其它协议,成为不同解决方案之间端到端互联互通的标准通信方式;就全网所有节点而言,通过部署在去中心化服务器及个人客户端的身份密钥钱包,以及全网共享的 DID分布式账本,代表任意不同实体身份的节点之间都可以实现基于非对称密钥方式的认证交互,并最终通过这种实体间的信任传递实现全网信任。1.2.3可验证凭证应用可验证凭证应用层包括各类基于 DID交互的上层应用。数字身份应用的主要目的是认证身份属性,和基于其身份信息提供应用系统的授权访问。可验证凭证提供了一种以身份持有方为主导,连接凭证发行方和凭证验证方(应用系统),凭证发行方和凭证验证方不需要通信的凭证流转方式。除可验证凭证流转外,将来在这层也能实现其它点对点的典型应用,如加密社交、股份转移,等等。1.2.4治理框架要在分布式网络中建立人类信任,需要建立业务和法律协议,这是治理框架的工作。治理框架指管理分布式数字身份生态系统的一套决策体系。它对于在没有权利中心进行决策的生态中,有效发挥生态的作用非常重要。治理框架的主要元素包括治理角色、决策范围、决策程序,通俗的说即人、事、规则。 2分布式数字身份项目 分布式数字身份出现的历史虽短,且仍在快速演化中。通过横向比较具有代表性的一些项目特点,有助于我们更好的理解其技术本质/模式,也有助于了解其未来走向。本研究选取的比较研究对象是 uport、sovrin、微软 DID、WeIdentity这几个具有一定时间跨度、方案特征差异性、不同场景中的代表性项目。表1 项目概况项目 历史 主导机构 设计思想 uPort 2017年发布白皮书 Consensys 建立在以太坊区块链上的分布式身份管理应用 Sovrin 2017年正式启动网络,2018年发布白皮书 Sovrin基金会负责运营,Hyperledger Indy和Aries为实现方案 自我主权身份和去中心化信任的数字身份生态和网络 微软DID 2019年发布试用版本 微软和DIF 基于Azure云服务的DID基础设施组件和标准 WeIdentity 2019年发布 微众银行 基于联盟链的可信数据交换解决方案 2.1项目简介1. uPortuPort是 Consensys推出的基于以太坊的分布式数字身份管理服务,它可以允许用户进行身份验证、无密登录、数字签名并和以太坊上的其它应用交互。uPort旨在解决普遍存在的区块链用户密钥管理问题,为用户提供持久可用的数字身份。于 2017年发布白皮书。2. SovrinSovrin是 Evernym初始开发、Sovrin基金会运营、Hyperledger孵化开源的一种用户自主主权身份和去中心化信任的协议,它致力于提供自我主权身份的去中心化的全球公共网络,该网络于 2017年 7月正式启动。3.微软 DID微软 DID是一套基于 Azure云服务的分布式数字身份技术架构,它公开了源代码、标准,希望实现互联互通,于 2019年发布试用版本。4. WeIdentityWeIdentity是由微众银行推出的基于联盟链身份的实体身份标识和可信数据交换解决方案,依托权威机构提供用户 KYC服务,并以联盟链作为各用户角色的连接中心和信息的存证中心,促进数据可信交换。于 2019年发布。2.2架构比较表2 项目架构对比对比项 uPort Sovrin 微软DID WeIdentity 分布式账本 以太坊 Sorvin Ledger或其他DLT 基于Azure云服务的多链账本 FISCO-BCOS DID方法 did:Ethr(符合W3C) did:sov(符合W3C,并成为单独标准) did:ion-test;did:test did:weid(符合W3C,不具有互操作性) 基于DID的交互 通过智能合约之间转发交易进行交互 遵循Hyperleger Aries,标准化的端到端交互模式 Identity Hub支持基于DID和密钥的相互认证、安全通信 用户依赖于用户代理机构转发 可验证凭证应用 基于智能合约绑定DID和链下的身份凭证,使其成为一种新型的用户控制的“数字证书” 遵循W3C可验证凭证数据模型 不提供身份认证应用,提供应用需要使用的隐私数据存储管理模块Identity Hub 基于W3C可验证凭证数据模型的数据分享,有直接出示和链上授权两种方式 治理框架 以太币支付交易费用的公有链方式 Sovrin治理框架 基于云服务的中心化治理 联盟链治理方式 2.2.1uPortuPort是基于以太坊的分布式数字身份管理服务,它可以允许用户进行身份验证、无密登录、数字签名并和以太坊上的其它应用交互。uPort的整体架构由智能合约、开发者库和移动 APP组成。其中移动 APP持有用户的密钥。以太坊智能合约构成身份管理的核心,包括用户的 uPort标识符管理、身份凭证的管理、以及可让用户在丢失移动设备时恢复身份的逻辑。开发者库可让第三方应用开发者把 uPort集成到他们的应用中。1、分布式账本uPort的底层基础设施是公有链以太坊。uPort DID方法已注册到 W3C维护的注册表。2、基于 DID的交互uPort智能合约设计体现了用户对数字身份的管理控制和使用。用户使用uPort DID登录其他在以太坊上注册的应用。图3 uPort基于标识符的交互方式标识符其中,代理合约是用户数字身份的象征,uPort身份的核心标识符是代理合约的地址;控制合约,是代理合约的正式拥有者。控制合约维护了核心访问控制特性,包含密钥恢复和访问控制逻辑;控制合约由 uPort移动 App中安全存储的密钥进行控制。这种设计允许用户使用密钥向代理合约自我认证,并代表代理合约行事,有利于用户在保持标识符不变的情况下替换私钥。交互应用 DAPP与 uPort App均使用了以太坊智能合约,代理合约可以向应用合约转发交易,并且通过这种机制,uPort身份与以太坊区块链上的其他智能合约进行交互。3、可验证凭证应用层uPort的身份认证应用中的用户角色包含凭证发放机构、用户、应用、uPort共四方。uPort和凭证发布机构合作,凭证发放机构在以太坊网络上注册自己的身份,能够签署和验证数据;凭证发放机构在其应用中提供二维码信息以便于用户交互,用户使用 uPort APP扫描二维码,向凭证发放机构注册自己的 uPort ID。凭证发放机构根据业务需求按自己的方式认证用户信息,认证通过后向用户发放带有签名的身份凭证。uPort服务通过注册合约管理 uPort ID和用户的身份凭证信息,每一个 uPort身份标识符绑定了一个相关的链下数据结构(如 IPFS),身份凭证存储在链下。注册合约扮演逻辑上中心化,物理上去中心的注册表或查找表,将每一个 uPort身份标识符映射到一个 IPFS摘要上,这个 IPFS摘要与包含了用户属性、个人数据、见证的结构相链接。只有 uPort身份的所有者(设备密钥的持有者)才有权利去修改相对应的注册入口。用户注册新的应用时,应用通过二维码与用户交互,获取 uPort ID和应用需要的凭证。如果用户注册合约中已经存储了相应的凭证,应用从 uPort服务器获取该凭证进行验证。验证通过后,应用将 uPort ID注册为用户账户,以后用户只需要使用 uPort ID即可登录该应用。4、治理框架uPort没有提出新的治理框架,遵循了以太坊的治理模式,即通过以太币支付网络交易费用。2.2.2SovrinSovrin是一种用户主权身份的基础设施和全球可互操作的身份协议,它不是一种具体的解决方案,不依赖于特定软件实现,不同的解决方案实现厂商可基于Sovrin协议和基础设施搭建具有互操作性的平台。Sovrin定义了分层的、解耦合、模块化的模型。Sovrin基金会牵头推进了 Hyperledger Indy项目,提供基于区块链或其他分布式账本技术的工具、代码库和模块化组件用于实现独立的数字主权身份。2019年,从 Indy项目中独立出了 Hyperledger Aries项目,用于实现其中的端到端交互。1.分布式账本Sovrin基金会管理了一个特定的账本 SovrinLedger,由 Stewards操作节点与 Sovrin共识协议进行通信维护,但同时 Sovrin协议可以运行在任何支持上面三层的分布式账本上,不依赖于一种特定的区块链或分布式账本技术,才能形成全球可互操作的用户主权身份网络。2.基于 DID的交互Sovrin支持基于 DID进行点对点相互认证和安全通信,并且在 HyperledgerAries项目中孵化一套标准化的端到端交互软件基础设施,Aries项目于 2019年提出。Aries的功能包括:建立和使用点对点连接,发送/接收点对点协议消息,并代表模块所代表的实体执行操作。它是 Sovrin基础架构的基石,通过该模块,Sovrin实体形成连接并共享 Sovrin身份。点对点连接是两个 Sovrin实体之间关系的基本单位,由一对仅被双方实体知道的匿名标识符组成,这样可以最大限度地避免一个实体的多个标识符被第三方归集。3.可验证凭证应用层基于零知识证明的匿名凭证技术实现了可验证凭证,支持凭证信息的最小化披露:支持对一个或多个凭证中的声明进行选择、组合并出示;•凭证验证方不获得数据明文或密文,而仅获得数据的密码学验证方法,因此也无法复用它来模拟另一个用户。典型例子是在不揭示实际出生日期信息的情况下,出示有关年龄情况的证明(如“18岁以上”)。4.治理框架Sovrin基金会发布了治理框架,建立用于自我主权身份的分布式网络所需的治理方法。框架定义了 Sovrin网络所有成员同意遵守的商业、法律和技术术语,并且规定了 Sovrin基金会和成员之间的法律合同。2.2.3微软 DID微软 DID是一套基于 Azure云服务的分布式数字身份技术架构和基础功能,让解决方案实施商可方便的在不同区块链上实现分布式数字身份整体解决方案。微软是 DIF联盟的重要成员,以标准的开源技术、协议和参考实现为主要目标。微软 DID的技术架构包括区块链 BAAS服务、注册 DID的 Layer2方法 ION、隐私数据管理模块 Identity Hub,均以 API的形式为开发者提供服务,ION和Identity Hub还提供了开源软件。在未实现的计划中,还包括手机端的身份管理模块。•通过区块链 BAAS服务向不同区块链注册分布式数字身份标识,可以成为广泛使用的中间层,实现 DIF的互联互通目标。•ION方法是 SideTree协议基于比特币网络的实现,用于解决向公有链注册 DID存在的效率低下问题。•Identity Hub为开发者提供了管理用户隐私数据的基础模块。1.分布式账本微软 DID的基础设施不依赖于特定的分布式账本。与 Azure区块链服务的设计思想一脉相承,微软 DID依托于 Azure云服务支持多种分布式账本协议,并且注册了基于该分布式账本的 DID操作方法,对开发者隐藏分布式账本的接入细节,提供 Restful API接口。目前微软 DID支持以下两个 DID操作方法:•Ion-test:注册到比特币测试网络test:注册到微软数据库同时正在开发对以下三个分布式账本的支持:•比特币正式网络•通过 uport的 DID方法,注册到以太坊•通过 Sovrin的 DID方法,注册到 Sovrin网络在 DID注册和查询过程中,为解决公链效率低下的问题,微软和 DIF联盟的几个成员发起了 SideTree协议,构建了 L1层公链和 L2层 DID操作的分层架构:•L2层保存了 DID操作的源数据并推送到 IPFS网络,汇聚尽可能多的 DID操作后锚定到 L1层;•L2层的每个“节点”各自与 L1层同步,获取 Sidetree锚定交易后,拉取DID操作源数据。图4 SideTree架构2.基于 DID的交互 &可验证凭证应用微软 DID中未提供完整的 DID交互和可验证凭证应用软件,由开发者根据自己需求进行设计。微软 DID主要为开发者提供了 Identity Hub模块,它的目标是为用户存储和管理隐私数据,以增强数据表达能力的“语义数据模型”实现。在DIF的认可下,已发布了第一版开源代码。与传统的数据存储解决方案相比,Identity Hub具有去中心化的特性:•标准化接口:Hub的实现厂商需要满足标准化的数据存取接口,包括为每个用户的 Hub注册 DID,不同用户的 Hub通过 DID标识符进行互操作。开源:通过开源代码,鼓励开发者运营自己的 Hub。Identity Hub支持与用户通过 DID进行点对点的安全通信,遵循 DIDAuth的相互认证和加密传输。2.2.4WeIdentityWeIdentity是基于联盟链的可信数据交换解决方案,它是一套基于FISCO-BCOS区块链底层平台的解决方案,也是 BCOS联盟链的应用场景。联盟链为各用户角色提供了接入中心,为数据交换提供了数据存证和验证功能。WeIdentity中的用户角色包括凭证发行者、凭证验证者、用户代理和用户共四种,其中用户代理一般为权威可信机构,为用户 KYC并生成数字身份标识符,用户的数字身份和隐私数据托管于用户代理中。1.分布式账本WeIdentity基于微众银行的 FISCO-BCOS联盟链实现,其整体架构具有明显的联盟链特征。2.基于 DID的交互用户的数字身份标识符、个人数据均托管于用户代理中,由用户代理与凭证发行方和凭证验证方进行通信。因此,用户与其它实体之间的通信均通过用户代理进行转接。用户代理由场景选择,一个场景中一般具有一个用户代理,这个用户代理成为一个联盟链网络中的中心转接点。本方案中的数字身份标识符等同于联盟链中的身份合约,是一条链上的唯一标识,提供了链上行为的可验证和追溯特性。由于用户的实体身份和标识符通过用户代理机构绑定,用户行为可查可归集。3.应用层应用层是 WeIdentity解决方案的重点,以可验证凭证数据模型规范作为标准的数据组织方式并进行分享。其目的是借助区块链实现可信数据的交换,提供直接出示和链上授权两种方式。1)直接出示i.凭证发行方产生凭证,同时上链存证凭证哈希值ii.用户通过用户代理提供的服务下载详细数据,将凭证详细数据以线上传输或线下二维码模式提交给凭证验证方2)链上授权(适合用于用户代理也不能保存数据原文的情况)i.凭证发行方产生凭证,同时上链存证凭证摘要ii.用户向凭证验证方发行一个授权凭证,并上链存证授权凭证摘要iii.凭证验证方向凭证发行方请求数据,出示用户授权凭证,凭证发行方进行验证。iv.验证通过后,凭证发行方与凭证验证方建立数据传输通道进行数据传输4.治理框架WeIdentity是基于场景落地的联盟链解决方案,治理方式也具有明显的联盟链特征。联盟链中,新成员加入都需要进行 KYC。个人用户通过用户代理机构进行 KYC和业务接入,比如使用用户代理机构提供的身份管理工具 App;机构用户可通过部署区块链节点、或通过业务发起方提供开放平台的方式接入联盟链。除用户代理外,系统中还有一类具有特殊权限的权威机构。链上每个WeIdentity DID持有者(包括人,机构,或者物)都可以成为凭证发行者,但只有联盟链里面的权威机构才可以注册成为 Authority Issuer。每个注册为 AuthorityIssuer的新成员需要联盟链内其他机构投票通过。系统中还有一些联盟链的内部治理角色,如系统管理员、机构委员会等。WeIdentity的角色权限管理通过智能合约实现,不同类型的合约角色分配不同的权限。2.3特性比较本研究抽取了隐私保护和跨应用互操作性这两个关键维度,对代表性项目的现状和趋势进行了分析。一、隐私保护隐私保护不完全等同于信息安全,信息安全强调在计算机技术层面上信息的保密性、完整性和可用性,目标在于保障授权用户能够在需要信息的任何时间点,获得保密的、没有被非法更改过的数据,是隐私保护的基础。隐私保护的目标在于防止隐私数据被非授权的主体使用或者以一种未授权的方式使用。隐私数据的范畴包括了所有的非公开数据。对于个人来讲,隐私数据是关于自己和周边环境包括社交网络的个人数据。对于企业来讲,隐私数据是关于自己和合作伙伴的业务和其他非公开数据。目前,已有多种技术用于分布式数字身份系统以解决隐私性问题,主要可以分为改变数据控制权、使用多个标识符和基于密码学三类。(一)改变数据控制权是指通过改变用户数字身份数据的所有权从根本上解决隐私性问题。绝大多数分布式数字身份项目主张自我主权身份,自我主权身份意味着用户是身份管理的中心,包括使用、授权和存储等各个环节。用户将身份信息、密钥和其它数据存储在自己的设备上,而非互联网公司的服务器上。如此一来,所有数据都始终掌握在个人手中,可以随时新增或删除数据,授权或取消给他人读取或写入数据。用户不需要以牺牲个人隐私、牺牲个人数据自主权的方式,来交换互联网公司提供的免费服务。基于这个目的,用户对管理身份、存储数据的软件服务应具有选择权,软件运营商应提供可移植性以便用户迁移。(二)使用多个标识符指不同场景使用新的身份标识符,使攻击者难以分析标识符和用户实体之间的联系,从而避免用户信息的归集。(三)基于密码学的技术依靠密码学中的同态加密、零知识证明等技术,在敏感信息不外泄的基础上实现系统功能。密码学技术主要用于应用层可验证声明数据模型和数据存储软件中。各项目使用了几种隐私保护技术的集合:表3 项目隐私保护特性对比 uport Sovrin 微软DID WeIdentity 改变控制权 提倡自主主权身份,为用户提供了个人身份钱包客户端以便管理控制数字身份标识符,和自己链下的身份凭证。 提倡自主主权身份,为用户提供了个人身份钱包客户端以便管理密钥、点对点连接、可验证凭证,提供云代理服务作为客户端和区块链的中间层;个人身份钱包客户端和云代理服务应满足可移植性 提倡用户自主控制数据;提供去中心化特性的基础设施,Identity Hub的标准化接口已提交DIF等标准制定组织,并且通过开源鼓励开发者自己运营。 依赖于用户代理对个人、企业用户进行KYC、生成链上ID并托管私钥和可验证凭证。隐私信息的控制权在于用户代理机构。 多个标识符 无 除发证方、应用方需要公示的身份信息外,其余标识符均不上链,仅在交互双方间共享,每一对新的交互主体产生一对新标识符 无 无 基于密码学 比较简单,可以对注册合约中的特定属性单独加密,但其结构仍然可见。存储在IPFS中的数据存在泄露风险。 基于零知识证明的匿名凭证技术实现了可验证凭证,支持最小化披露。凭证验证方不获得数据明文或密文,而仅获得数据的密码学验证方法。 典型例子是在不揭示实际出生日期信息的情况下,出示有关年龄情况的证明(如“18岁以上”) 在用户隐私数据的管理软件Identity Hub中,设计了数据加密功能(未上线),目标是用端加密数据,Hub不知道明文。 基于哈希算法实现了可验证凭证,用户出示可验证凭证时可选择凭证中字段,支持最小化披露。与sovrin匿名凭证技术的区别是,凭证验证方获得字段明文信息,不支持范围证明。 二、跨应用互操作性提供跨应用互操作性目的是为了促进应用间的互联互通,解决互联网信息孤岛、跨应用合作困难的问题,以及在未来获得非线性增长的能力。一种方案是否有助于促进互联互通和它是否支持标准化建设、适用范围和应用增长速度这三个方面都有着重要关系。(一)标准化建设分布式数字身份研究时间不长,但发展迅速,也已从最初的单一项目、单一技术研究进入到超大型技术公司为主导的标准化研究进程。分布式数字身份中的关键数据的组织形式,如分布式标识符(DID)及可验证凭证(verified credentials)规范已由国际化标准组织 W3C牵头制定中。(二)适用范围适用范围指一个方案可以使用的边界和适合应用的场景,它决定了一个方案能达到互联互通的上限。(三)应用增长速度以 HTTP协议为例,一个最终被广泛应用的协议不一定是最优秀的,和营销、发展速度也有关。若能形成网络效应可以获得超线性的增长速度。一方面,网络协议具有网络效应,随着越来越多的人使用,对用户会更有价值。另一方面,凭证发行方和凭证验证方具有典型的双边网络效应,任何一组用户的增加会增加对另一组用户的需求。表4 项目跨应用互操作性对比项目 uPort Sovrin 微软DID WeIdentity 标准化建设 遵循W3C DID规范 遵循W3C DID、可验证凭证规范,DKMS规范,DIDAuth规范,开发标准化的端到端交互模块 遵循W3C DID规范,DIDAuth规范,制定SideTree、Identity Hub规范并开放源码 遵循W3C数据规范 适用范围 以太坊生态内 支持Sovrin协议的各种分布式数字身份解决方案 支持DID规范、DIDAuth规范的各种解决方案 需加入联盟链,不开放 适用场景 应用单点登录 用户主权的身份验证、基于点对点的任何场景 广泛 数据交换 应用增长速度 uPort需要和凭证发布机构合作以提供更多的凭证,工作量较大 通过Steward启动分布式网络;应用层需考虑凭证发行方和凭证验证方的引入策略 本质上提供云服务,对网络效应的依赖不大 场景式落地,不依赖于网络效应,不形成网络效应 3 分布式数字身份应用案例 目前在W3C的DID注册表中已注册了50多个项目,这些构建在分布式基础设施上的数字身份项目都统称为分布式数字身份,而通过上一章我们也看到不同项目的差异性非常大。在应用落地的过程中,通常针对不同场景中的不同需求采取了不同的实现方案。通过这些应用案例的分析,有助于我们理解不同分布式数字身份方案的价值。3.1 VONVON全称Verifiable Organization Network,即可验证企业网络,是Sovrin协议的开源项目Hyperledger Indy的应用。由加拿大的哥伦比亚省政府发起,目前已在哥伦比亚省和安大略省公开商用,为企业签发了数百万个可验证凭证。作为政府,关心如何为企业提供优质服务、以及提高整体经济活力。相比个人应用来说,企业在线上的商业应用非常少,几乎只有商品交易和广告,因此线上经济具有强大的潜力。线上经济最大的挑战还是对企业数字身份的认证和识别,政府拥有绝大多数企业所需的数字身份的认证能力,但传统的数字身份方案从属于应用,且数字身份易被黑客攻击和窃取,难以让企业数字身份产生可信和具有规模的跨应用使用,从而带来最大的经济活力。应用了Hyperledger Indy后,用户自主控制的特性增加了身份窃取和伪装的难度,加上可验证凭证流转提供了可信的数字身份属性,为企业提供标准化可验证的数字身份,将政府的高可信属性传递给企业,减少社会总体信任成本。由于政府是天然的凭证发行方,在既没有凭证发行方/验证方、也没有企业身份所有者来接收和存储凭证的情况下,哥伦比亚省政府选择了“构建企业公开信息注册表(“OrgBook”),引入凭证发行方”的策略。即由可信机构运营企业凭证的公开注册表OrgBook,接收凭证发行方发出的企业凭证,并向个人和企业提供企业信息的搜索和验证。因此在当前阶段,VON仅支持企业公开信息的签发,不支持隐私场景。将来,通过企业自己管理数字身份数据,凭证发行方可将隐私数据签发至企业自己。针对凭证发行方/验证方,VON提供便利、个性化的接入方式以完成快速对接,具体包括监控凭证发行方数据源并向Indy agent批量推送发证数据、以及通过OrgBook提供的API验证企业凭证以确认企业是否拥有申请某凭证的前置条件。图5 VON方案架构VON是一系列生态系统,每个生态系统均由一个司法管辖区域运营,一般由一个OrgBook和围绕着OrgBook的一组凭证发行方/验证方Agent组成。按照VON的设想,以及按照标准化端到端交互模块的实际实现,多个生态系统之间可以互相连接,以形成跨区域的可验证组织网络。分布式数字身份在VON项目中的应用带来了以下特性:一、可信数据基于匿名凭证技术实现的可验证凭证,由密码学保证了凭证的发行方和凭证的接收方真实可信、凭证内容未被篡改、以及凭证未被撤销,能够成为企业的可信基础,并提供离线验证特性,即凭证验证方无需联系凭证发行方,通过分布式账本和密码学技术即可验证数据的可信。二、易于扩展VON遵循Sovrin协议,在Hyperledger Indy的基础上实现,目前一直在持续地产品化和模块化,未来能兼容Hyperledger Aries标准。因此VON网络非常易于扩展,形成跨区域跨应用的可验证组织网络。3.2 澳门智慧城市澳门智慧城市建设的“证书电子化”项目中应用了WeIdentity方案。早在2005年,澳门特别行政区就制定了《个人资料保护法》,规定了以公开、透明以及尊重资料当事人意愿的原则处理个人资料,设置了严格的安全保护措施。比如机构向当事人收集个人资料,无论通过哪种途径、用于何处、交由其它机构,都必须告知当事人并取得同意。在用户求职等场景中,求职企业需要验证个人用户的毕业证书、职业证书等凭证。由于政府机构也受到上述法律法规的约束,不能随意收集用户数据,因此澳门没有类似于学信网这一类政府运营、提供公开服务的第三方机构,企业必须通过联系不同的凭证发行方才能验证真伪。WeIdentity方案主要通过区块链提供的存证功能解决凭证验证问题。凭证发行方和验证方都通过区块链节点接入网络,凭证发行方将个人资料的密码学摘要作为可验证凭证发布上链,凭证验证方收到个人资料后向区块链查询真伪。在这过程中不需要第三方存储和收集个人资料明文信息。在该项目中,澳门特别行政区身份证明局承担了用户代理的角色。身份证明局是由行政法务司监督,辅助澳门特别行政区行政当局在民事与刑事身份认别及旅行证件的行政机构,本就具有对个人用户KYC的能力与职责;澳门生产力中心、澳门理工大学等机构承担了凭证发行方角色;澳门电讯等企业承担了凭证验证方角色。分布式数字身份在澳门“证书电子化”项目中的应用带来了以下特性:一、可信数据WeIdentity方案中,可验证凭证以摘要形式存证在区块链上,任何人可根据数据原文验证可验证凭证的内容未被篡改。二、隐私保护基于属性分片进行摘要算法实现的链上可验证凭证,支持凭证验证方对其中部分属性进行验证,从而支持用户只向凭证验证方出示部分属性。这通过使用一种比匿名凭证技术更加简单的方式实现了部分匿名凭证的功能,匿名凭证技术的优势在于不需要向凭证验证方出示属性明文,而仅出示属性的密码学证明。三、场景式落地用户代理是方案中的控制中心和数据中心,托管了用户密钥和可验证凭证。因此实际上用户不具有对自己数据的控制权。由于联盟链的本质和中心化管理方式,不同场景之间不需要进行连通,可根据不同场景进行定制化开发。3.3 更多本文中提到的4个项目仅是分布式数字身份蓝图中的一小部分,更多项目已在全球各地产生和应用。一、ShoCardShoCard是较早尝试分布式数字身份管理的项目,它利用分布式账本为用户绑定标识符和现有的可信凭证(如护照、驾照),记录验证历史,为用户提供分布式的可信身份。ShoCard的典型应用是与SITA航空合作的旅行认证解决方案。人们在跨国旅行时,在机场安检的过程中要不断出示护照、登机牌、面部核验等信息,这些信息组成的数字身份是个人与身份验证方互动的关键。旅行者使用移动终端对身份证件拍照,将元数据加密存储在本地,将可验证信息存证于区块链,当用户出示证件进行验证时,身份验证方除了验证物理证件,还可验证区块链记录。如果验证通过,身份验证方请求ShoCard成员管理服务器生成认证证书。认证证书存储在用户终端,同时在区块链存证。以后可用于提供给有相同要求的身份验证方。ShoCard实践较早,应用广泛。包括:与多家银行合作将用户KYC信息作为可信凭证发送给用户,以便银行在不查询其它金融机构数据库的情况下授权客户,减少重复KYC流程;为繁忙的医护人员提供胸牌安全凭证,对于与多个医疗保健机构签约的医疗工作者可以在不需要中心化身份的情况下访问多家机构的资源。ShoCard作为一个早期方案,在适用范围、隐私保护上均有所欠缺。其用户数字身份由身份提供方创建,只能在相应的生态系统内使用。而成员管理服务器的存在,可以关联用户与身份验证方的关系,也造成了用户使用的不确定性——当公司不存在时,用户将无法使用已获得的证书。ShoCard的价值主要是创新性的提出了技术思路,即在个人终端存储密钥和凭证等个人数据,以区块链作为去中心的交换承诺而存在,不存储敏感信息,保证信息的可信和完整。其它较早期的分布式数字身份方案均在此共识基础上加入创新,包括Civic、IDHub等等。二、IdentiCAT2019年9月,西班牙加泰罗尼亚自治区政府宣布启动用户主权的分布式数字身份项目IdentiCAT,这是欧洲第一个开放的数字身份。IdentiCAT提倡用户控制自己的数字身份和相关数据,构建在分布式账本基础上,居民通过自己的软件管理数字身份,维护隐私。它遵循欧盟的eIDAS规范,因此可在欧盟的所有国家使用。在该项目中,政府不收集数据,主要承担项目保障的角色,为居民、企业提供工具和可信赖的法律框架。 趋势与展望 相比传统数字身份系统,分布式数字身份具有隐私保护、可控安全、持久可用等特点,基于属性的授权访问方式能够更好的支持开放环境下灵活的访问策略。短短几年时间,已取得了丰富的规范和技术标准化研究成果。随着标准化成果的继续拓展,未来越来越多的应用可方便、安全的切换到分布式数字身份基础设施上来,形成互联互通的互联网身份网络。 参考文献:[1] W3C. Decentralized Identifiers (DIDs) v1.0 [EB/OL]. [2020-04-08]. https://w3c-ccg.github.io/did-spec/[2] W3C. Verifiable Credentials Data Model 1.0 [EB/OL]. [2020-01-15]. https://w3c.github.io/vc-data-model/[3] Christopher Allen. The path to self-sovereign identity [EB/OL]. [2016-04-25]. http://www.lifewithalacrity.com/previous/.[4] Oskar Van Deventer. Self-sovereign identity-the good, the bad and the ugly; May 2019 [EB/OL]. [2019-05]. https://blockchain.tno.nl/blog/self-sovereign-identity-the-good-the-bad-and-the-ugly/[5] Web of Trust. [EB/OL]. [2020-04-09]. https://github.com/WebOfTrustInfo/rwot6-santabarbara/blob/master/final-documents/did-auth.md[6] Web of Trust. [EB/OL]. [2020-04-09]. https://github.com/WebOfTrustInfo/rwot1-sf/blob/master/final-documents/dpki.pdf[7] ConsenSys. [EB/OL]. [2020-04-09]. https://www.uport.me/[8] Dr. Christian Lundkvist, Rouven Heck, Joel Torstensson, Zac Mitton, Michael Sena. UPort: A Platform for Self-Sovereign Identity [EB/OL]. [2017-02-21]. https://blockchainlab.com/pdf/uPort_whitepaper_DRAFT20161020.pdf[9] Sovrin. Sovrin: A Protocol And Token For Self-Sovereign Identity And Decentralized Trust [EB/OL]. [2018-01-16]. https://sovrin.org/library/sovrin-protocol-and-token-white-paper/[10] Nathan George. Hyperleger Aries Proposal [EB/OL]. [2020-04-09]. https://wiki.hyperledger.org/display/HYP/Hyperledger+Aries+Proposal[11] Microsoft. Decentralized Identity: Own and control your identity [EB/OL]. [2020-04-09]. https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE2DjfY[12] The Sidetree Protocol: Scalable DPKI for Decentralized Identity [EB/OL]. [2020-04-09]. https://medium.com/decentralized-identity/the-sidetree-scalable-dpki-for-decentralized-identity-1a9105dfbb58[13] WeBank [EB/OL]. [2020-04-09]. https://fintech.webank.com/weid/[14] About Verifiable Organizations Network (VON). [EB/OL]. [2020-04-09]. https://vonx.io/about/

巴比特首发 | 中钞区块链技术研究院:四大分布式数字身份架构的对比及研究 本文由中钞区块链技术研究院授权巴比特资讯独家首发,转载需注明出处。原题《分布式数字身份架构及项目研究》作者:中钞区块链技术研究院 潘镥镥 概述 数字身份伴随着计算机科学的应用而发展。在上个世纪 50年代到 90年代,数字身份紧跟着互联网的发展而发展,它可能是 email地址、IP地址、域名,通常由不同的网络服务提供。当互联网建立了统一的协议标准,迎来了计算机技术和互联网应用的蓬勃发展,越来越多的工作和生活线上化。数字身份演变为复杂的体系,需要一套处理认证和访问控制的业务系统。这时出于便利性的考量,大多数互联网应用的数字身份一般是用户名密码。当互联网应用的量级剧烈增加,质的变化悄然发生。• 互联网巨头依靠平台效应垄断市场,利用用户数据作为护城河,产生了大量价值,但用户并没有对自己的数据拥有什么话语权和价值收入。• 由于利益驱使,围绕着用户数据发生的非法收集、数据泄露和买卖行为防不胜防,损害用户安全。• 用户的数字身份——账号密码由服务商控制,用户租借使用,服务商可以决定账号禁用、服务终止。• 互联网的数字身份从属于应用系统,决定了用户要重复注册很多的账号密码,而且互联网在应用层面并不互联互通,一个跨应用的业务实现难度很大。尤其对于需要用户确权操作的跨应用业务,可能需要更改整个业务架构增加跨应用的用户身份。为解决这些问题,人们已做了大量的尝试。隐私保护政策纷纷落地。《中华人民共和国密码法》、《中华人民共和国网络安全法》、《信息安全技术个人信息安全规范》等国家技术标准出台,明确了企业在收集、使用、保存隐私数据时所需要达到的技术效果及建议使用的标准化技术手段。国际上,被称为史上最严格的隐私保护法案《通用数据保护法案》 (GDPR)除了明确技术效果之外,更引入了巨额的罚款措施。区块链技术带来了新的启示。作为一种新的分布式系统形态,区块链技术用哈希链的数据结构改变了电子数据易被篡改的属性,用“区块+共识算法”解决分布式系统的数据一致性问题,拜占庭容错能力保证跨实体运行的系统不受少数节点恶意行为的影响,从而解决业务层面的信任难题,有望在服务商之间搭建互联互通的协议。在政策、技术、市场因素的共同驱动下,产生了一种新的数字身份形态——分布式数字身份,它用分布式基础设施改变应用厂商控制数字身份的模式,让用户控制和管理数字身份,通过将数据所有权归还用户从根本上解决隐私问题。它通过定义身份层协议提供跨应用的互操作性,促进应用间的互联互通,创造了一种扁平化、弹性化的数字身份模式。 1分布式数字身份基本概念和模型 国际标准化组织/国际电子技术委员会将“身份”定义为“一组与实体关联的属性”,其中“实体”定义为“操作某个特定域的相关项,具有物理或逻辑形态,包括自然人、组织、设备、SIM卡、护照、网卡、应用软件、服务或网站”。数字身份通常由代表实体的身份标识符及与之关联的属性声明来表示,分布式数字身份包括分布式数字身份标识符和数字身份凭证(声明集合)两部分。分布式数字身份标识符(DID)是由字符串组成的标识符,用来代表一个数字身份,它是一种去中心化可验证的标识符,实体可自主完成 DID的注册、解析、更新或者撤销操作,不需要中央注册机构就可以实现全球唯一性。通常,一个实体可以拥有多个身份,由实体自己进行管理、维护,不同的身份之间没有关联信息,可有效避免身份信息被第三方归集。数字身份凭证中一般包含一个或多个“声明(claims) ”。声明信息是与身份关联的属性信息,通常包括:姓名,年龄、学历、职业等等。凭证由发行者签名,可通过密码学证明是否由凭证中声称的实体签发且未被篡改,因此被称为可验证凭证。1.1可验证凭证模型数字身份系统的主要目的是认证数字身份所有者的身份属性,基于其身份信息提供应用系统的授权访问和服务。基于上节中分布式数字身份的设计,可以很好地实现基于可验证凭证模型的工作流程:凭证发行方根据身份所有者请求签署发布可验证凭证; 身份所有者将可验证声明以加密方式保存,并在需要的时候自主提交给凭证验证方进行验证; 凭证验证方在无需对接凭证发行方的情况下,通过检索身份注册表,即可确认凭证与提交者之间的所属关系,并验证属性声明的真实来源。 图1 可验证凭证流转模型在分布式数字身份的模型中,将身份标识符的生成/维护,与身份属性声明的生成/存储/使用分离开来,有助于构建一个模块化的、灵活的、具有竞争力的身份服务生态系统。1.2体系架构如前所述,分布式数字身份的核心模型是分布式数字身份标识符和可验证凭证流转,核心技术是分布式账本和密码学技术,这二者的结合用以创建不可抵赖、且不可篡改的身份记录。从实现的角度而言,分布式账本基础设施、基于 DID的交互、可验证凭证应用、治理框架组成了分布式数字身份的四层体系架构。图2 分布式数字身份体系架构1.2.1分布式账本具有分布式 key-value数据存储能力的分布式账本,用作分布式数字身份标识符的注册表,只要确保身份所有者保持对其私钥的控制权,则任何第三方都无法拥有该标识符的使用权,也就无法冒充身份持有者意愿,危害其利益。分布式账本不可篡改的特点,让它既适合用于分布式数字身份数据(标识符、公钥、通讯地址等)的发布和维护,也适合用于被多方信任的公开信息的公示和验证(如凭证发行方的真实身份信息、凭证模板信息需要被多个凭证验证方进行验证)。1.2.2基于 DID的交互分布式数字身份主张用户管理和控制数字身份,不同用户之间不依赖于第三方进行安全通信。通过用户自己管理的 DID标识符和密钥、注册到分布式账本的分布式数字身份数据,满足基于 DID的点对点相互认证和安全通信需要。就两点间通信而言,其安全通信的工作原理依然是基于传统 PKI挑战响应机制和协商数据加密方式。这种安全通信的底层协议可使用 HTTP、RPC、蓝牙、NFC或其它协议,成为不同解决方案之间端到端互联互通的标准通信方式;就全网所有节点而言,通过部署在去中心化服务器及个人客户端的身份密钥钱包,以及全网共享的 DID分布式账本,代表任意不同实体身份的节点之间都可以实现基于非对称密钥方式的认证交互,并最终通过这种实体间的信任传递实现全网信任。1.2.3可验证凭证应用可验证凭证应用层包括各类基于 DID交互的上层应用。数字身份应用的主要目的是认证身份属性,和基于其身份信息提供应用系统的授权访问。可验证凭证提供了一种以身份持有方为主导,连接凭证发行方和凭证验证方(应用系统),凭证发行方和凭证验证方不需要通信的凭证流转方式。除可验证凭证流转外,将来在这层也能实现其它点对点的典型应用,如加密社交、股份转移,等等。1.2.4治理框架要在分布式网络中建立人类信任,需要建立业务和法律协议,这是治理框架的工作。治理框架指管理分布式数字身份生态系统的一套决策体系。它对于在没有权利中心进行决策的生态中,有效发挥生态的作用非常重要。治理框架的主要元素包括治理角色、决策范围、决策程序,通俗的说即人、事、规则。 2分布式数字身份项目 分布式数字身份出现的历史虽短,且仍在快速演化中。通过横向比较具有代表性的一些项目特点,有助于我们更好的理解其技术本质/模式,也有助于了解其未来走向。本研究选取的比较研究对象是 uport、sovrin、微软 DID、WeIdentity这几个具有一定时间跨度、方案特征差异性、不同场景中的代表性项目。表1 项目概况项目 历史 主导机构 设计思想 uPort 2017年发布白皮书 Consensys 建立在以太坊区块链上的分布式身份管理应用 Sovrin 2017年正式启动网络,2018年发布白皮书 Sovrin基金会负责运营,Hyperledger Indy和Aries为实现方案 自我主权身份和去中心化信任的数字身份生态和网络 微软DID 2019年发布试用版本 微软和DIF 基于Azure云服务的DID基础设施组件和标准 WeIdentity 2019年发布 微众银行 基于联盟链的可信数据交换解决方案 2.1项目简介1. uPortuPort是 Consensys推出的基于以太坊的分布式数字身份管理服务,它可以允许用户进行身份验证、无密登录、数字签名并和以太坊上的其它应用交互。uPort旨在解决普遍存在的区块链用户密钥管理问题,为用户提供持久可用的数字身份。于 2017年发布白皮书。2. SovrinSovrin是 Evernym初始开发、Sovrin基金会运营、Hyperledger孵化开源的一种用户自主主权身份和去中心化信任的协议,它致力于提供自我主权身份的去中心化的全球公共网络,该网络于 2017年 7月正式启动。3.微软 DID微软 DID是一套基于 Azure云服务的分布式数字身份技术架构,它公开了源代码、标准,希望实现互联互通,于 2019年发布试用版本。4. WeIdentityWeIdentity是由微众银行推出的基于联盟链身份的实体身份标识和可信数据交换解决方案,依托权威机构提供用户 KYC服务,并以联盟链作为各用户角色的连接中心和信息的存证中心,促进数据可信交换。于 2019年发布。2.2架构比较表2 项目架构对比对比项 uPort Sovrin 微软DID WeIdentity 分布式账本 以太坊 Sorvin Ledger或其他DLT 基于Azure云服务的多链账本 FISCO-BCOS DID方法 did:Ethr(符合W3C) did:sov(符合W3C,并成为单独标准) did:ion-test;did:test did:weid(符合W3C,不具有互操作性) 基于DID的交互 通过智能合约之间转发交易进行交互 遵循Hyperleger Aries,标准化的端到端交互模式 Identity Hub支持基于DID和密钥的相互认证、安全通信 用户依赖于用户代理机构转发 可验证凭证应用 基于智能合约绑定DID和链下的身份凭证,使其成为一种新型的用户控制的“数字证书” 遵循W3C可验证凭证数据模型 不提供身份认证应用,提供应用需要使用的隐私数据存储管理模块Identity Hub 基于W3C可验证凭证数据模型的数据分享,有直接出示和链上授权两种方式 治理框架 以太币支付交易费用的公有链方式 Sovrin治理框架 基于云服务的中心化治理 联盟链治理方式 2.2.1uPortuPort是基于以太坊的分布式数字身份管理服务,它可以允许用户进行身份验证、无密登录、数字签名并和以太坊上的其它应用交互。uPort的整体架构由智能合约、开发者库和移动 APP组成。其中移动 APP持有用户的密钥。以太坊智能合约构成身份管理的核心,包括用户的 uPort标识符管理、身份凭证的管理、以及可让用户在丢失移动设备时恢复身份的逻辑。开发者库可让第三方应用开发者把 uPort集成到他们的应用中。1、分布式账本uPort的底层基础设施是公有链以太坊。uPort DID方法已注册到 W3C维护的注册表。2、基于 DID的交互uPort智能合约设计体现了用户对数字身份的管理控制和使用。用户使用uPort DID登录其他在以太坊上注册的应用。图3 uPort基于标识符的交互方式标识符其中,代理合约是用户数字身份的象征,uPort身份的核心标识符是代理合约的地址;控制合约,是代理合约的正式拥有者。控制合约维护了核心访问控制特性,包含密钥恢复和访问控制逻辑;控制合约由 uPort移动 App中安全存储的密钥进行控制。这种设计允许用户使用密钥向代理合约自我认证,并代表代理合约行事,有利于用户在保持标识符不变的情况下替换私钥。交互应用 DAPP与 uPort App均使用了以太坊智能合约,代理合约可以向应用合约转发交易,并且通过这种机制,uPort身份与以太坊区块链上的其他智能合约进行交互。3、可验证凭证应用层uPort的身份认证应用中的用户角色包含凭证发放机构、用户、应用、uPort共四方。uPort和凭证发布机构合作,凭证发放机构在以太坊网络上注册自己的身份,能够签署和验证数据;凭证发放机构在其应用中提供二维码信息以便于用户交互,用户使用 uPort APP扫描二维码,向凭证发放机构注册自己的 uPort ID。凭证发放机构根据业务需求按自己的方式认证用户信息,认证通过后向用户发放带有签名的身份凭证。uPort服务通过注册合约管理 uPort ID和用户的身份凭证信息,每一个 uPort身份标识符绑定了一个相关的链下数据结构(如 IPFS),身份凭证存储在链下。注册合约扮演逻辑上中心化,物理上去中心的注册表或查找表,将每一个 uPort身份标识符映射到一个 IPFS摘要上,这个 IPFS摘要与包含了用户属性、个人数据、见证的结构相链接。只有 uPort身份的所有者(设备密钥的持有者)才有权利去修改相对应的注册入口。用户注册新的应用时,应用通过二维码与用户交互,获取 uPort ID和应用需要的凭证。如果用户注册合约中已经存储了相应的凭证,应用从 uPort服务器获取该凭证进行验证。验证通过后,应用将 uPort ID注册为用户账户,以后用户只需要使用 uPort ID即可登录该应用。4、治理框架uPort没有提出新的治理框架,遵循了以太坊的治理模式,即通过以太币支付网络交易费用。2.2.2SovrinSovrin是一种用户主权身份的基础设施和全球可互操作的身份协议,它不是一种具体的解决方案,不依赖于特定软件实现,不同的解决方案实现厂商可基于Sovrin协议和基础设施搭建具有互操作性的平台。Sovrin定义了分层的、解耦合、模块化的模型。Sovrin基金会牵头推进了 Hyperledger Indy项目,提供基于区块链或其他分布式账本技术的工具、代码库和模块化组件用于实现独立的数字主权身份。2019年,从 Indy项目中独立出了 Hyperledger Aries项目,用于实现其中的端到端交互。1.分布式账本Sovrin基金会管理了一个特定的账本 SovrinLedger,由 Stewards操作节点与 Sovrin共识协议进行通信维护,但同时 Sovrin协议可以运行在任何支持上面三层的分布式账本上,不依赖于一种特定的区块链或分布式账本技术,才能形成全球可互操作的用户主权身份网络。2.基于 DID的交互Sovrin支持基于 DID进行点对点相互认证和安全通信,并且在 HyperledgerAries项目中孵化一套标准化的端到端交互软件基础设施,Aries项目于 2019年提出。Aries的功能包括:建立和使用点对点连接,发送/接收点对点协议消息,并代表模块所代表的实体执行操作。它是 Sovrin基础架构的基石,通过该模块,Sovrin实体形成连接并共享 Sovrin身份。点对点连接是两个 Sovrin实体之间关系的基本单位,由一对仅被双方实体知道的匿名标识符组成,这样可以最大限度地避免一个实体的多个标识符被第三方归集。3.可验证凭证应用层基于零知识证明的匿名凭证技术实现了可验证凭证,支持凭证信息的最小化披露:支持对一个或多个凭证中的声明进行选择、组合并出示;•凭证验证方不获得数据明文或密文,而仅获得数据的密码学验证方法,因此也无法复用它来模拟另一个用户。典型例子是在不揭示实际出生日期信息的情况下,出示有关年龄情况的证明(如“18岁以上”)。4.治理框架Sovrin基金会发布了治理框架,建立用于自我主权身份的分布式网络所需的治理方法。框架定义了 Sovrin网络所有成员同意遵守的商业、法律和技术术语,并且规定了 Sovrin基金会和成员之间的法律合同。2.2.3微软 DID微软 DID是一套基于 Azure云服务的分布式数字身份技术架构和基础功能,让解决方案实施商可方便的在不同区块链上实现分布式数字身份整体解决方案。微软是 DIF联盟的重要成员,以标准的开源技术、协议和参考实现为主要目标。微软 DID的技术架构包括区块链 BAAS服务、注册 DID的 Layer2方法 ION、隐私数据管理模块 Identity Hub,均以 API的形式为开发者提供服务,ION和Identity Hub还提供了开源软件。在未实现的计划中,还包括手机端的身份管理模块。•通过区块链 BAAS服务向不同区块链注册分布式数字身份标识,可以成为广泛使用的中间层,实现 DIF的互联互通目标。•ION方法是 SideTree协议基于比特币网络的实现,用于解决向公有链注册 DID存在的效率低下问题。•Identity Hub为开发者提供了管理用户隐私数据的基础模块。1.分布式账本微软 DID的基础设施不依赖于特定的分布式账本。与 Azure区块链服务的设计思想一脉相承,微软 DID依托于 Azure云服务支持多种分布式账本协议,并且注册了基于该分布式账本的 DID操作方法,对开发者隐藏分布式账本的接入细节,提供 Restful API接口。目前微软 DID支持以下两个 DID操作方法:•Ion-test:注册到比特币测试网络test:注册到微软数据库同时正在开发对以下三个分布式账本的支持:•比特币正式网络•通过 uport的 DID方法,注册到以太坊•通过 Sovrin的 DID方法,注册到 Sovrin网络在 DID注册和查询过程中,为解决公链效率低下的问题,微软和 DIF联盟的几个成员发起了 SideTree协议,构建了 L1层公链和 L2层 DID操作的分层架构:•L2层保存了 DID操作的源数据并推送到 IPFS网络,汇聚尽可能多的 DID操作后锚定到 L1层;•L2层的每个“节点”各自与 L1层同步,获取 Sidetree锚定交易后,拉取DID操作源数据。图4 SideTree架构2.基于 DID的交互 &可验证凭证应用微软 DID中未提供完整的 DID交互和可验证凭证应用软件,由开发者根据自己需求进行设计。微软 DID主要为开发者提供了 Identity Hub模块,它的目标是为用户存储和管理隐私数据,以增强数据表达能力的“语义数据模型”实现。在DIF的认可下,已发布了第一版开源代码。与传统的数据存储解决方案相比,Identity Hub具有去中心化的特性:•标准化接口:Hub的实现厂商需要满足标准化的数据存取接口,包括为每个用户的 Hub注册 DID,不同用户的 Hub通过 DID标识符进行互操作。开源:通过开源代码,鼓励开发者运营自己的 Hub。Identity Hub支持与用户通过 DID进行点对点的安全通信,遵循 DIDAuth的相互认证和加密传输。2.2.4WeIdentityWeIdentity是基于联盟链的可信数据交换解决方案,它是一套基于FISCO-BCOS区块链底层平台的解决方案,也是 BCOS联盟链的应用场景。联盟链为各用户角色提供了接入中心,为数据交换提供了数据存证和验证功能。WeIdentity中的用户角色包括凭证发行者、凭证验证者、用户代理和用户共四种,其中用户代理一般为权威可信机构,为用户 KYC并生成数字身份标识符,用户的数字身份和隐私数据托管于用户代理中。1.分布式账本WeIdentity基于微众银行的 FISCO-BCOS联盟链实现,其整体架构具有明显的联盟链特征。2.基于 DID的交互用户的数字身份标识符、个人数据均托管于用户代理中,由用户代理与凭证发行方和凭证验证方进行通信。因此,用户与其它实体之间的通信均通过用户代理进行转接。用户代理由场景选择,一个场景中一般具有一个用户代理,这个用户代理成为一个联盟链网络中的中心转接点。本方案中的数字身份标识符等同于联盟链中的身份合约,是一条链上的唯一标识,提供了链上行为的可验证和追溯特性。由于用户的实体身份和标识符通过用户代理机构绑定,用户行为可查可归集。3.应用层应用层是 WeIdentity解决方案的重点,以可验证凭证数据模型规范作为标准的数据组织方式并进行分享。其目的是借助区块链实现可信数据的交换,提供直接出示和链上授权两种方式。1)直接出示i.凭证发行方产生凭证,同时上链存证凭证哈希值ii.用户通过用户代理提供的服务下载详细数据,将凭证详细数据以线上传输或线下二维码模式提交给凭证验证方2)链上授权(适合用于用户代理也不能保存数据原文的情况)i.凭证发行方产生凭证,同时上链存证凭证摘要ii.用户向凭证验证方发行一个授权凭证,并上链存证授权凭证摘要iii.凭证验证方向凭证发行方请求数据,出示用户授权凭证,凭证发行方进行验证。iv.验证通过后,凭证发行方与凭证验证方建立数据传输通道进行数据传输4.治理框架WeIdentity是基于场景落地的联盟链解决方案,治理方式也具有明显的联盟链特征。联盟链中,新成员加入都需要进行 KYC。个人用户通过用户代理机构进行 KYC和业务接入,比如使用用户代理机构提供的身份管理工具 App;机构用户可通过部署区块链节点、或通过业务发起方提供开放平台的方式接入联盟链。除用户代理外,系统中还有一类具有特殊权限的权威机构。链上每个WeIdentity DID持有者(包括人,机构,或者物)都可以成为凭证发行者,但只有联盟链里面的权威机构才可以注册成为 Authority Issuer。每个注册为 AuthorityIssuer的新成员需要联盟链内其他机构投票通过。系统中还有一些联盟链的内部治理角色,如系统管理员、机构委员会等。WeIdentity的角色权限管理通过智能合约实现,不同类型的合约角色分配不同的权限。2.3特性比较本研究抽取了隐私保护和跨应用互操作性这两个关键维度,对代表性项目的现状和趋势进行了分析。一、隐私保护隐私保护不完全等同于信息安全,信息安全强调在计算机技术层面上信息的保密性、完整性和可用性,目标在于保障授权用户能够在需要信息的任何时间点,获得保密的、没有被非法更改过的数据,是隐私保护的基础。隐私保护的目标在于防止隐私数据被非授权的主体使用或者以一种未授权的方式使用。隐私数据的范畴包括了所有的非公开数据。对于个人来讲,隐私数据是关于自己和周边环境包括社交网络的个人数据。对于企业来讲,隐私数据是关于自己和合作伙伴的业务和其他非公开数据。目前,已有多种技术用于分布式数字身份系统以解决隐私性问题,主要可以分为改变数据控制权、使用多个标识符和基于密码学三类。(一)改变数据控制权是指通过改变用户数字身份数据的所有权从根本上解决隐私性问题。绝大多数分布式数字身份项目主张自我主权身份,自我主权身份意味着用户是身份管理的中心,包括使用、授权和存储等各个环节。用户将身份信息、密钥和其它数据存储在自己的设备上,而非互联网公司的服务器上。如此一来,所有数据都始终掌握在个人手中,可以随时新增或删除数据,授权或取消给他人读取或写入数据。用户不需要以牺牲个人隐私、牺牲个人数据自主权的方式,来交换互联网公司提供的免费服务。基于这个目的,用户对管理身份、存储数据的软件服务应具有选择权,软件运营商应提供可移植性以便用户迁移。(二)使用多个标识符指不同场景使用新的身份标识符,使攻击者难以分析标识符和用户实体之间的联系,从而避免用户信息的归集。(三)基于密码学的技术依靠密码学中的同态加密、零知识证明等技术,在敏感信息不外泄的基础上实现系统功能。密码学技术主要用于应用层可验证声明数据模型和数据存储软件中。各项目使用了几种隐私保护技术的集合:表3 项目隐私保护特性对比 uport Sovrin 微软DID WeIdentity 改变控制权 提倡自主主权身份,为用户提供了个人身份钱包客户端以便管理控制数字身份标识符,和自己链下的身份凭证。 提倡自主主权身份,为用户提供了个人身份钱包客户端以便管理密钥、点对点连接、可验证凭证,提供云代理服务作为客户端和区块链的中间层;个人身份钱包客户端和云代理服务应满足可移植性 提倡用户自主控制数据;提供去中心化特性的基础设施,Identity Hub的标准化接口已提交DIF等标准制定组织,并且通过开源鼓励开发者自己运营。 依赖于用户代理对个人、企业用户进行KYC、生成链上ID并托管私钥和可验证凭证。隐私信息的控制权在于用户代理机构。 多个标识符 无 除发证方、应用方需要公示的身份信息外,其余标识符均不上链,仅在交互双方间共享,每一对新的交互主体产生一对新标识符 无 无 基于密码学 比较简单,可以对注册合约中的特定属性单独加密,但其结构仍然可见。存储在IPFS中的数据存在泄露风险。 基于零知识证明的匿名凭证技术实现了可验证凭证,支持最小化披露。凭证验证方不获得数据明文或密文,而仅获得数据的密码学验证方法。 典型例子是在不揭示实际出生日期信息的情况下,出示有关年龄情况的证明(如“18岁以上”) 在用户隐私数据的管理软件Identity Hub中,设计了数据加密功能(未上线),目标是用端加密数据,Hub不知道明文。 基于哈希算法实现了可验证凭证,用户出示可验证凭证时可选择凭证中字段,支持最小化披露。与sovrin匿名凭证技术的区别是,凭证验证方获得字段明文信息,不支持范围证明。 二、跨应用互操作性提供跨应用互操作性目的是为了促进应用间的互联互通,解决互联网信息孤岛、跨应用合作困难的问题,以及在未来获得非线性增长的能力。一种方案是否有助于促进互联互通和它是否支持标准化建设、适用范围和应用增长速度这三个方面都有着重要关系。(一)标准化建设分布式数字身份研究时间不长,但发展迅速,也已从最初的单一项目、单一技术研究进入到超大型技术公司为主导的标准化研究进程。分布式数字身份中的关键数据的组织形式,如分布式标识符(DID)及可验证凭证(verified credentials)规范已由国际化标准组织 W3C牵头制定中。(二)适用范围适用范围指一个方案可以使用的边界和适合应用的场景,它决定了一个方案能达到互联互通的上限。(三)应用增长速度以 HTTP协议为例,一个最终被广泛应用的协议不一定是最优秀的,和营销、发展速度也有关。若能形成网络效应可以获得超线性的增长速度。一方面,网络协议具有网络效应,随着越来越多的人使用,对用户会更有价值。另一方面,凭证发行方和凭证验证方具有典型的双边网络效应,任何一组用户的增加会增加对另一组用户的需求。表4 项目跨应用互操作性对比项目 uPort Sovrin 微软DID WeIdentity 标准化建设 遵循W3C DID规范 遵循W3C DID、可验证凭证规范,DKMS规范,DIDAuth规范,开发标准化的端到端交互模块 遵循W3C DID规范,DIDAuth规范,制定SideTree、Identity Hub规范并开放源码 遵循W3C数据规范 适用范围 以太坊生态内 支持Sovrin协议的各种分布式数字身份解决方案 支持DID规范、DIDAuth规范的各种解决方案 需加入联盟链,不开放 适用场景 应用单点登录 用户主权的身份验证、基于点对点的任何场景 广泛 数据交换 应用增长速度 uPort需要和凭证发布机构合作以提供更多的凭证,工作量较大 通过Steward启动分布式网络;应用层需考虑凭证发行方和凭证验证方的引入策略 本质上提供云服务,对网络效应的依赖不大 场景式落地,不依赖于网络效应,不形成网络效应 3 分布式数字身份应用案例 目前在W3C的DID注册表中已注册了50多个项目,这些构建在分布式基础设施上的数字身份项目都统称为分布式数字身份,而通过上一章我们也看到不同项目的差异性非常大。在应用落地的过程中,通常针对不同场景中的不同需求采取了不同的实现方案。通过这些应用案例的分析,有助于我们理解不同分布式数字身份方案的价值。3.1 VONVON全称Verifiable Organization Network,即可验证企业网络,是Sovrin协议的开源项目Hyperledger Indy的应用。由加拿大的哥伦比亚省政府发起,目前已在哥伦比亚省和安大略省公开商用,为企业签发了数百万个可验证凭证。作为政府,关心如何为企业提供优质服务、以及提高整体经济活力。相比个人应用来说,企业在线上的商业应用非常少,几乎只有商品交易和广告,因此线上经济具有强大的潜力。线上经济最大的挑战还是对企业数字身份的认证和识别,政府拥有绝大多数企业所需的数字身份的认证能力,但传统的数字身份方案从属于应用,且数字身份易被黑客攻击和窃取,难以让企业数字身份产生可信和具有规模的跨应用使用,从而带来最大的经济活力。应用了Hyperledger Indy后,用户自主控制的特性增加了身份窃取和伪装的难度,加上可验证凭证流转提供了可信的数字身份属性,为企业提供标准化可验证的数字身份,将政府的高可信属性传递给企业,减少社会总体信任成本。由于政府是天然的凭证发行方,在既没有凭证发行方/验证方、也没有企业身份所有者来接收和存储凭证的情况下,哥伦比亚省政府选择了“构建企业公开信息注册表(“OrgBook”),引入凭证发行方”的策略。即由可信机构运营企业凭证的公开注册表OrgBook,接收凭证发行方发出的企业凭证,并向个人和企业提供企业信息的搜索和验证。因此在当前阶段,VON仅支持企业公开信息的签发,不支持隐私场景。将来,通过企业自己管理数字身份数据,凭证发行方可将隐私数据签发至企业自己。针对凭证发行方/验证方,VON提供便利、个性化的接入方式以完成快速对接,具体包括监控凭证发行方数据源并向Indy agent批量推送发证数据、以及通过OrgBook提供的API验证企业凭证以确认企业是否拥有申请某凭证的前置条件。图5 VON方案架构VON是一系列生态系统,每个生态系统均由一个司法管辖区域运营,一般由一个OrgBook和围绕着OrgBook的一组凭证发行方/验证方Agent组成。按照VON的设想,以及按照标准化端到端交互模块的实际实现,多个生态系统之间可以互相连接,以形成跨区域的可验证组织网络。分布式数字身份在VON项目中的应用带来了以下特性:一、可信数据基于匿名凭证技术实现的可验证凭证,由密码学保证了凭证的发行方和凭证的接收方真实可信、凭证内容未被篡改、以及凭证未被撤销,能够成为企业的可信基础,并提供离线验证特性,即凭证验证方无需联系凭证发行方,通过分布式账本和密码学技术即可验证数据的可信。二、易于扩展VON遵循Sovrin协议,在Hyperledger Indy的基础上实现,目前一直在持续地产品化和模块化,未来能兼容Hyperledger Aries标准。因此VON网络非常易于扩展,形成跨区域跨应用的可验证组织网络。3.2 澳门智慧城市澳门智慧城市建设的“证书电子化”项目中应用了WeIdentity方案。早在2005年,澳门特别行政区就制定了《个人资料保护法》,规定了以公开、透明以及尊重资料当事人意愿的原则处理个人资料,设置了严格的安全保护措施。比如机构向当事人收集个人资料,无论通过哪种途径、用于何处、交由其它机构,都必须告知当事人并取得同意。在用户求职等场景中,求职企业需要验证个人用户的毕业证书、职业证书等凭证。由于政府机构也受到上述法律法规的约束,不能随意收集用户数据,因此澳门没有类似于学信网这一类政府运营、提供公开服务的第三方机构,企业必须通过联系不同的凭证发行方才能验证真伪。WeIdentity方案主要通过区块链提供的存证功能解决凭证验证问题。凭证发行方和验证方都通过区块链节点接入网络,凭证发行方将个人资料的密码学摘要作为可验证凭证发布上链,凭证验证方收到个人资料后向区块链查询真伪。在这过程中不需要第三方存储和收集个人资料明文信息。在该项目中,澳门特别行政区身份证明局承担了用户代理的角色。身份证明局是由行政法务司监督,辅助澳门特别行政区行政当局在民事与刑事身份认别及旅行证件的行政机构,本就具有对个人用户KYC的能力与职责;澳门生产力中心、澳门理工大学等机构承担了凭证发行方角色;澳门电讯等企业承担了凭证验证方角色。分布式数字身份在澳门“证书电子化”项目中的应用带来了以下特性:一、可信数据WeIdentity方案中,可验证凭证以摘要形式存证在区块链上,任何人可根据数据原文验证可验证凭证的内容未被篡改。二、隐私保护基于属性分片进行摘要算法实现的链上可验证凭证,支持凭证验证方对其中部分属性进行验证,从而支持用户只向凭证验证方出示部分属性。这通过使用一种比匿名凭证技术更加简单的方式实现了部分匿名凭证的功能,匿名凭证技术的优势在于不需要向凭证验证方出示属性明文,而仅出示属性的密码学证明。三、场景式落地用户代理是方案中的控制中心和数据中心,托管了用户密钥和可验证凭证。因此实际上用户不具有对自己数据的控制权。由于联盟链的本质和中心化管理方式,不同场景之间不需要进行连通,可根据不同场景进行定制化开发。3.3 更多本文中提到的4个项目仅是分布式数字身份蓝图中的一小部分,更多项目已在全球各地产生和应用。一、ShoCardShoCard是较早尝试分布式数字身份管理的项目,它利用分布式账本为用户绑定标识符和现有的可信凭证(如护照、驾照),记录验证历史,为用户提供分布式的可信身份。ShoCard的典型应用是与SITA航空合作的旅行认证解决方案。人们在跨国旅行时,在机场安检的过程中要不断出示护照、登机牌、面部核验等信息,这些信息组成的数字身份是个人与身份验证方互动的关键。旅行者使用移动终端对身份证件拍照,将元数据加密存储在本地,将可验证信息存证于区块链,当用户出示证件进行验证时,身份验证方除了验证物理证件,还可验证区块链记录。如果验证通过,身份验证方请求ShoCard成员管理服务器生成认证证书。认证证书存储在用户终端,同时在区块链存证。以后可用于提供给有相同要求的身份验证方。ShoCard实践较早,应用广泛。包括:与多家银行合作将用户KYC信息作为可信凭证发送给用户,以便银行在不查询其它金融机构数据库的情况下授权客户,减少重复KYC流程;为繁忙的医护人员提供胸牌安全凭证,对于与多个医疗保健机构签约的医疗工作者可以在不需要中心化身份的情况下访问多家机构的资源。ShoCard作为一个早期方案,在适用范围、隐私保护上均有所欠缺。其用户数字身份由身份提供方创建,只能在相应的生态系统内使用。而成员管理服务器的存在,可以关联用户与身份验证方的关系,也造成了用户使用的不确定性——当公司不存在时,用户将无法使用已获得的证书。ShoCard的价值主要是创新性的提出了技术思路,即在个人终端存储密钥和凭证等个人数据,以区块链作为去中心的交换承诺而存在,不存储敏感信息,保证信息的可信和完整。其它较早期的分布式数字身份方案均在此共识基础上加入创新,包括Civic、IDHub等等。二、IdentiCAT2019年9月,西班牙加泰罗尼亚自治区政府宣布启动用户主权的分布式数字身份项目IdentiCAT,这是欧洲第一个开放的数字身份。IdentiCAT提倡用户控制自己的数字身份和相关数据,构建在分布式账本基础上,居民通过自己的软件管理数字身份,维护隐私。它遵循欧盟的eIDAS规范,因此可在欧盟的所有国家使用。在该项目中,政府不收集数据,主要承担项目保障的角色,为居民、企业提供工具和可信赖的法律框架。 趋势与展望 相比传统数字身份系统,分布式数字身份具有隐私保护、可控安全、持久可用等特点,基于属性的授权访问方式能够更好的支持开放环境下灵活的访问策略。短短几年时间,已取得了丰富的规范和技术标准化研究成果。随着标准化成果的继续拓展,未来越来越多的应用可方便、安全的切换到分布式数字身份基础设施上来,形成互联互通的互联网身份网络。 参考文献:[1] W3C. Decentralized Identifiers (DIDs) v1.0 [EB/OL]. [2020-04-08]. https://w3c-ccg.github.io/did-spec/[2] W3C. Verifiable Credentials Data Model 1.0 [EB/OL]. [2020-01-15]. https://w3c.github.io/vc-data-model/[3] Christopher Allen. The path to self-sovereign identity [EB/OL]. [2016-04-25]. http://www.lifewithalacrity.com/previous/.[4] Oskar Van Deventer. Self-sovereign identity-the good, the bad and the ugly; May 2019 [EB/OL]. [2019-05]. https://blockchain.tno.nl/blog/self-sovereign-identity-the-good-the-bad-and-the-ugly/[5] Web of Trust. [EB/OL]. [2020-04-09]. https://github.com/WebOfTrustInfo/rwot6-santabarbara/blob/master/final-documents/did-auth.md[6] Web of Trust. [EB/OL]. [2020-04-09]. https://github.com/WebOfTrustInfo/rwot1-sf/blob/master/final-documents/dpki.pdf[7] ConsenSys. [EB/OL]. [2020-04-09]. https://www.uport.me/[8] Dr. Christian Lundkvist, Rouven Heck, Joel Torstensson, Zac Mitton, Michael Sena. UPort: A Platform for Self-Sovereign Identity [EB/OL]. [2017-02-21]. https://blockchainlab.com/pdf/uPort_whitepaper_DRAFT20161020.pdf[9] Sovrin. Sovrin: A Protocol And Token For Self-Sovereign Identity And Decentralized Trust [EB/OL]. [2018-01-16]. https://sovrin.org/library/sovrin-protocol-and-token-white-paper/[10] Nathan George. Hyperleger Aries Proposal [EB/OL]. [2020-04-09]. https://wiki.hyperledger.org/display/HYP/Hyperledger+Aries+Proposal[11] Microsoft. Decentralized Identity: Own and control your identity [EB/OL]. [2020-04-09]. https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE2DjfY[12] The Sidetree Protocol: Scalable DPKI for Decentralized Identity [EB/OL]. [2020-04-09]. https://medium.com/decentralized-identity/the-sidetree-scalable-dpki-for-decentralized-identity-1a9105dfbb58[13] WeBank [EB/OL]. [2020-04-09]. https://fintech.webank.com/weid/[14] About Verifiable Organizations Network (VON). [EB/OL]. [2020-04-09]. https://vonx.io/about/ -

中国银行业区块链应用与探索报告(2020):50家银行样本,系统分析银行区块链应用 撰写 :照生、雨林、赵越、王梦婷编者注:原标题为:首发!《中国银行业区块链应用与探索报告》提高效率与降低成本是各行各业在市场竞争中不变的两大追求。然而在信息差客观存在以及市场主体地位不同的背景下所进行的市场博弈,往往会令成本居高不下且严重降低协作效率。在全球科技创新日新月异的背景下,应用新技术实现降本增效成为众多行业不约而同的选择。而在众多新技术中,区块链以共识算法建立信任并保证链上信息难以被篡改且可追溯的特性,为市场协作提供了良好的保障。尽管区块链最初专为比特币而创建,但今天区块链技术的应用潜力远远超出了加密货币的范畴。尤其是在金融服务领域,区块链技术已经引起全球银行业的重视,知名的跨国银行机构正积极布局区块链赛道,探索各类创新业务场景。银行业区块链竞赛的大幕正逐步拉开!中国银行业在区块链领域活跃而丰富的探索与实践已经成为世界银行业改革的一个缩影。为更直观呈现中国银行业在区块链领域的应用实践历程和所处阶段,01区块链通过对市场公开信息及机构数据进行细致梳理,并与业内人士充分调研交流,以近50家银行、数百条银行区块链实践数据为样本,编写了国内首份系统性银行区块链应用报告——《中国银行业区块链应用与探索报告(2020)》,以期全面展现我国银行在区块链领域的布局、实践以及所处阶段,为银行及相关机构开展与区块链探索和实践提供参考。以下为报告全文:

中国银行业区块链应用与探索报告(2020):50家银行样本,系统分析银行区块链应用 撰写 :照生、雨林、赵越、王梦婷编者注:原标题为:首发!《中国银行业区块链应用与探索报告》提高效率与降低成本是各行各业在市场竞争中不变的两大追求。然而在信息差客观存在以及市场主体地位不同的背景下所进行的市场博弈,往往会令成本居高不下且严重降低协作效率。在全球科技创新日新月异的背景下,应用新技术实现降本增效成为众多行业不约而同的选择。而在众多新技术中,区块链以共识算法建立信任并保证链上信息难以被篡改且可追溯的特性,为市场协作提供了良好的保障。尽管区块链最初专为比特币而创建,但今天区块链技术的应用潜力远远超出了加密货币的范畴。尤其是在金融服务领域,区块链技术已经引起全球银行业的重视,知名的跨国银行机构正积极布局区块链赛道,探索各类创新业务场景。银行业区块链竞赛的大幕正逐步拉开!中国银行业在区块链领域活跃而丰富的探索与实践已经成为世界银行业改革的一个缩影。为更直观呈现中国银行业在区块链领域的应用实践历程和所处阶段,01区块链通过对市场公开信息及机构数据进行细致梳理,并与业内人士充分调研交流,以近50家银行、数百条银行区块链实践数据为样本,编写了国内首份系统性银行区块链应用报告——《中国银行业区块链应用与探索报告(2020)》,以期全面展现我国银行在区块链领域的布局、实践以及所处阶段,为银行及相关机构开展与区块链探索和实践提供参考。以下为报告全文: -

五探数字货币:NFC+SIM卡打造DCEP安全支付环境 相关报告央行再谈法定数字货币,区块链产业有望受益,2019.8初探中国央行数字货币:目标、定位、机制与影响,2019.9再探央行数字货币:对电子支付产业有何影响?,2019.10数字货币的双离线支付是什么?,2019.11三探央行数字货币:透过专利看“超级货币”蓝图,2020.4四探央行数字货币:第三方支付产业新变量,2020.6 摘要 延续此前的四篇深度研究,我们认为DCEP对“双离线”及支付可信执行环境提出要求,而NFC+SIM卡将是手机端重要解决途径。基于NFC+SIM卡的移动支付依旧拥有广阔的市场前景:由于扫码支付的流行,市场低估了NFC+SIM卡在移动支付市场所拥有的潜力。NFC+SIM卡方案具有的可离线使用、硬件安全环境等特点,因此其应用潜力被市场普遍低估。尤其是如果未来央行数字货币DCEP可能支持的离线支付场景推广开来,NFC+SIM卡方案天然支持离线支付,有望打开新的市场。市场低估了NFC+SIM卡移动支付的便利性和安全性。市场普遍认可扫码支付作为移动支付的最优方案,忽视了NFC+SIM卡方案具有的可离线使用、硬件安全环境等特点,低估了此方案的便利性和安全性。由于NFC支付的使用受距离限制,因此很难出现远程盗刷,而二维码支付存在一定的风险,尤其是支付二维码泄露的风险,相比之下NFC支付更为安全。且NFC密钥一般存在SIM卡这类具有TEE(可信执行环境)的手机硬件中,离线支付需要通过TEE进行签名并且检查没有进行过双重支付,这个时候双离线支付的安全性实际上交给支持TEE芯片的生产商进行担保,因此具有更高的安全性。NFC将成中高端智能手机标配并逐渐普及,有利于NFC移动支付的推广。据艾瑞统计,在国内出货量TOP5的智能手机(包括华为、OPPO、vivo、小米和苹果)当中,2014-2017年上市的手机中NFC手机占比得到了明显的增长,其中2015年的占比仅为17.1%,但到2017年则增长到了31.3%。随着成本的逐渐下降,我们认为NFC将成为手机的主流配置。NFC移动支付有望支持DCEP实现离线支付。在中国人民银行数字货币研究所发布的专利“使用数字货币芯片卡进行离线支付的交易及方法”中可以看到,DCEP实现离线支付可以依靠数字货币芯片卡。这一模式实现了“用户—POS机”链条的离线,而暂时无法实现“POS机—银行”链条的离线。NFC移动支付作为一种便捷、成熟且安全的方案,有望在DCEP离线支付中发挥作用。智能卡厂商SIM智能卡厂商竞争格局稳定。目前,智能卡行业上市公司主要包括恒宝股份、天喻信息、东信和平与东港股份几家,随着物联网和移动智能应用的发展和普及,主要智能卡厂商的出货量与出货份额在近五年之内趋于稳定,所占市场份额无大规模波动,竞争格局较为稳定。倘若未来DCEP离线支付能够采用NFC+SIM卡的模式,将为产业带来新的一轮营收和盈利能力的增长,智能卡市场有望催生新的红利,带动产业进入新的快速发展期。投资建议:我们建议关注布局NFC+SIM卡产业链相关公司,包括:智能卡厂商:恒宝股份、东信和平、东港股份、天喻信息;终端机具厂商:新大陆、新国都,新开普。风险提示:区块链技术发展不达预期;央行数字货币最终未采用NFC离线支付方案。 1 核心观点 1.1 核心推荐逻辑基于NFC+SIM卡的移动支付依旧拥有广阔的市场前景:由于扫码支付的流行,市场低估了NFC+SIM卡在移动支付市场所拥有的潜力。NFC+SIM卡方案具有的可离线使用、硬件安全环境等特点,因此其应用潜力被市场普遍低估。倘若未来央行数字货币DCEP可能支持的离线支付场景推广开来,NFC+SIM卡方案天然支持离线支付,有望迎来新的市场红利期。1.2 我们区别于市场的观点市场低估了NFC+SIM卡移动支付的便利性和安全性。市场普遍认可扫码支付作为移动支付的最优方案,忽视了NFC+SIM卡方案具有的可离线使用、硬件安全环境等特点,低估了此方案的便利性和安全性。由于NFC支付的使用受距离限制,因此很难出现远程盗刷,而二维码支付存在一定的风险,尤其是支付二维码泄露的风险,相比之下NFC支付更为安全。且NFC密钥一般存在SIM卡这类具有TEE(可信执行环境)的手机硬件中,离线支付需要通过TEE进行签名并且检查没有进行过双重支付,这个时候双离线支付的安全性实际上交给支持TEE芯片的生产商进行担保,因此具有更高的安全性。运营商将大概率支持NFC+SIM卡模式,产业竞争格局稳定。NFC移动支付系统的核心是SE安全模块,因为密钥和金融账户都存储在其中。运营商将大概率支持NFC+SIM卡模式,也就是SE安全模块置于SIM卡中。目前,智能卡行业上市公司主要包括恒宝股份、天喻信息、东信和平与东港股份几家,随着物联网和移动智能应用的发展和普及,主要智能卡厂商的出货量与出货份额在近五年之内趋于稳定,所占市场份额无大规模波动,竞争格局较为稳定。若DCEP离线支付采用NFC+SIM卡模式,产业将迎来新的一轮红利期。 2 基于NFC离线支付依然有较大的发展空间 2.1 NFC提供了一种安全、便捷的移动支付方案NFC 提供了一种简单、非触控式的解决方案,可以让消费更简单直观的交换信息、访问与服务。NFC(Near FieldCommunication,NFC),中文全称为近场通信技术。NFC 是在非接触式射频识别( RFID) 技术的基础上,结合无线互联技术研发而成,为日常生活中各种电子产品提供了一种十分安全快捷的通信方式,即两个设备靠近就可以完成数据通信。NFCIP-1 标准规定NFC 的通信距离为10 厘米以内,运行频率为13.56MHz,传输速度有106 Kbit /s、212 Kbit /s 或者424Kbit /s 三种。NFC功能应用现在已经普遍应用在金融支付、在交通、电子产品、零售商超、娱乐、医疗、身份识别等等众多领域。NFC 有被动模式和主动模式两种工作模式。被动模式如下图所示,NFC 发起设备( 也称为主设备) 需要供电设备,供电设备为主设备提供能量来提供射频场,并将数据发送到NFC 目标设备( 也称作从设备) ,传输速率有106kbps、212kbps 或424kbps三种选择。从设备可以不需要供电设备,原因是从设备不产生射频场,而是利用主设备产生的射频场转换为电能,为从设备的电路供电,接收主设备发送的数据,并且利用负载调制( loadmodulation) 技术,以相同的速度将从设备数据传回主设备。由于在这种工作模式下射频场不在从设备中产生,而是被动接收主设备产生的射频场,所以被称作被动模式,在此模式下,NFC 主设备可以检测非接触式卡或NFC 目标设备,与之建立连接。主动模式如下图所示,目标设备和发起设备在向对方发送数据时,都需要主动产生射频场,因此称为主动模式,这种模式下供电设备需要功能来提供产生射频场的能量。这种通信模式是对等网络通信的标准模式,连接速率非常快速。NFCIP-2 标准规定了一种灵活的网关系统,用于和非接触式智能卡兼容,具体有三种工作模式: 点对点通信模式、读写器模式和NFC 卡模拟模式。点对点模式下两个NFC 设备可以直接交换数据;例如多个支持N FC的数字相机、智能手机之间可以利用NFC 技术进行无线互联,实现虚拟名片或数字相片等数据交换。读/写模式下NFC 设备作为非接触读写器使用,从中读取非接触标签中的内容,采集数据并发送到对应的应用进行处理;例如支持NFC 的手机在与标签交互时扮演读写器的角色,开启NFC 功能的手机可以读写支持NFC 数据格式标准的标签。模拟卡片模式就是将具有NFC 功能的设备模拟成一张标签或非接触卡,通过POS机(非接触读卡器)的RF来供电,即使NFC手机没电也可以工作,例如支持NFC 的手机可以作为门禁卡、银行卡等而被读取。消费者在购买商品或服务时,即时采用NFC技术通过手机等手持设备完成支付,具有快捷、安全的特点。NFC移动支付的处理在现场进行,并且在线下进行,不需要使用移动网络,而是使用NFC射频通道实现与POS收款机或自动售货机等设备的本地通讯。用户端的支付设备载体主要是手机、钱包等,商户端是NFC支付终端,手机碰下刷卡器就可以完成支付,十分便利。银行、银联等金融机构以及第三方支付公司与电信运营商合作,推出手机电子钱包、手机电子现金等应用,消费者可以使用手机直接POS机进行消费,或通过手机短信或移动网络进行充值。NFC 移动支付系统的系统主要包括商户POS 机、POS机接入管理系统、模拟银行支付平台、卡应用下载管理平台等。2.2 NFC与二维码支付各有优势在消费者层面,NFC与二维码之间有竞争关系,两者各有优缺点。由于NFC支付的使用受距离限制,因此很难出现远程盗刷,而二维码支付存在一定的风险,尤其是支付二维码泄露的风险,相比之下NFC支付更为安全。建立在NFC技术的移动支付可以不需要网络,但二维码支付需要网络,因此相比之下NFC支付也更加便捷。然而NFC支付需要手机具有NFC模块,对成本带来一定负担,但二维码可以应用于所有智能手机,易于推广普及。随着技术的发展和成本的下降,现在越来越多的手机都支持NFC,在未来的支付领域,NFC移动支付依旧拥有较大的应用前景。2017年我国移动NFC支付规模达到了48.9亿元,而且从2017Q1-2018Q1的环比增速来看,该市场规模正进入加速增长阶段。2018Q1我国移动NFC支付规模继续保持着加速增长的速度,达到29.4亿元。可见,虽然在支付应用规模上不及二维码支付,但NFC支付依旧拥有一定的市场。NFC将成中高端智能手机标配并逐渐普及。据艾瑞统计,在国内出货量TOP5的智能手机(包括华为、OPPO、vivo、小米和苹果)当中,2014-2017年上市的手机中NFC手机占比得到了明显的增长,其中2015年的占比仅为17.1%,但到2017年则增长到了31.3%。随着成本的逐渐下降,我们认为NFC将成为手机的主流配置。 3 离线支付有望与手机SIM卡结合 3.1 NFC+SIM卡是NFC移动支付的主流模式NFC支付系统的核心是SE安全模块。NFC支付系统组成部分包括安全单元、NFC前端及OTA:安全单元SE(Secure Element)负责确保支付系统的安全,SE可以是固化在手机中也可以存在于SIM卡、SD卡这样的可拆卸装置中;NFC前端芯片通过连接的天线负责无线通讯;OTA(Over The Air)空中下载控制部分负责对于存储在SE中的NFC支付应用的下载和管理。其中,SE安全模块是金融账户的载体,也是NFC支付系统的核心,运营商、银行和手机厂商都在争夺SE模块的控制权。因此,SE安全模块的载体可以有SIM卡、SD卡、内置在手机硬件中等。2013年底安卓操作系统4.4以上版本支持了HCE(host-based card emulation,主机卡模拟)技术,该技术使基于操作系统应用软件直接实现卡模拟技术成为可能,不再要求手机中必须存在安全单元。NFC+SIM卡方案是主流的选择。支持NFC的手机可以采用的解决方案很多,其中以SIM卡为中心的NFC+SWP解决方案广为SIM卡商和移动运营商青睐。NFC+SWP相比较全手机方案——即所有硬件数据读写、安全保证均在手机实现,手机与NFC芯片接口由各厂家自行定义,较难统一运营。NFC+SWP方案接口基本标准化,NFC产业链发展最为完善,从芯片制造商到SIM卡商、终端制造商、到运营商,均匀大量厂家、运营商支持。SWP方案有三种实现方式,分别是NFC-SIM方案、NFC-SD方案以及全终端方案。目前银联首推SWP-SD方案,国内三大运营商则主推SWP-SIM方案。NFC-SIM卡是能够适应大部分没有NFC功能的手机的卡,但需要占用手机SIM卡卡槽,需要手机开机状态下向其供电以加大发射功率便于识别。如果手机本身有NFC功能,则不需要电信运营商的NFC-SIM卡,只需要将公交卡或银行卡写入NFC芯片,不用占用手机SIM卡卡槽,关机也能完成支付。NFC手机可以当作NFC读卡器使用,能读其他NFC标签。为了保证数据的安全性,在更换手机后不至于重新设置密钥信息,可以在SIM/SD卡中保存移动支付的密钥信息。此时,NFC芯片提供射频接口,负责转发射频数据给SIM卡。对SIM卡而言,不需要像双界面SIM卡那样增加非接触接口,而使用SWP接口实现与NFC芯片的连接。在标签模式下,NFC芯片类似于桥接器,在阅读器和SIM卡之间转发数据。SWP方案和双界面卡方案、贴膜卡等方案相比,其优势在于产业链比较成熟、SWP相关规范属于国际规范,并且支持NFC技术的三种工作模式——卡模拟模式、读卡器模式以及点对点模式。目前SWP方案已有成熟技术要求和测试方法,其ETSI标准体系如下图所示。3.2 NFC+SIM卡有望支撑央行数字货币离线支付NFC移动支付有望支持DCEP实现离线支付。在中国人民银行数字货币研究所发布的专利“使用数字货币芯片卡进行离线支付的交易及方法”中可以看到,DCEP实现离线支付可以依靠数字货币芯片卡,其具体流程是:受理终端(POS机)把交易金额通过蓝牙、红外线、NFC等近距离无线连接的方式发送到支付方用户终端设备,POS机接收交易信息并与商业银行建立网络连接后,将交易信息发送至商业银行数字货币系统,之后央行收到相应的变更属主的请求,完成离线支付。这一模式实现了“用户—POS机”链条的离线,而暂时无法实现“POS机—银行”链条的离线。NFC移动支付作为一种便捷、成熟且安全的方案,有望在DCEP离线支付中发挥作用。NFC+SIM卡方案为离线支付提供可信环境,应用潜力巨大。由于央行数字货币的离线支付依靠可信硬件来实现,即在支持TEE(可信执行环境)的手机里,规定离线支付需要通过TEE进行签名并且检查没有进行过双重支付,这个时候双离线支付的安全性实际上交给支持TEE芯片的生产商进行担保。这种TEE芯片卡具有验证数字货币真伪、交易合法性等功能。应该是一种加密的,具有强大抗破解能力的芯片卡。此时,NFC+SIM卡的方案由于交易受距离限制、依托强实名等特点,在物理层面以及法律层面保证安全性,提供了优于其他类型方案的可信执行环境。这种方案要求通过建立标准统一的芯片且所有支付节点都要安装才能保证离线支付安全可靠,随着近年来支持NFC功能成为中高端手机的标配并逐渐普及,此类方案应用潜力非常大。NFC+SIM卡有望支撑央行数字货币离线支付。至2020年3月,我国移动用户达到15.9亿,随着终端的智能化发展,手机NFC支付有望在DCEP等新兴支付场景下焕发活力。3.3 智能卡产业竞争格局稳定,有望分享DCEP时代新红利NFC支付的核心是SE安全模块的控制权,运营商将大概率支持NFC+SIM卡模式。NFC移动支付系统的核心是SE安全模块,因为密钥和金融账户都存储在其中。运营商将大概率支持NFC+SIM卡模式,也就是SE安全模块置于SIM卡中。SIM智能卡厂商竞争格局稳定。目前,智能卡行业上市公司主要包括恒宝股份、天喻信息、东信和平与东港股份几家,随着物联网和移动智能应用的发展和普及,主要智能卡厂商的出货量与出货份额在近五年之内趋于稳定,所占市场份额无大规模波动,竞争格局较为稳定。产业在等待新的一轮红利的到来。DCEP时代的移动支付有望进一步催生智能卡市场红利。随着DCEP的临近,移动离线支付成为一种全新的支付形态,NFC+SIM卡的方式从技术角度完全可以支持DCEP离线支付。DCEP时代移动支付推动下,智能卡市场有望催生新的红利,带动产业进入新的快速发展期。从几家厂商智能卡业务的毛利率情况来看,毛利率趋于稳定,其中东港股份在产能利用率进一步提升的促进下毛利率所有提升。倘若未来DCEP离线支付能够采用NFC+SIM卡的模式,将为产业带来新的一轮营收和盈利能力的增长。智能卡市场需求依旧强劲,下游各类应用空间广阔。随着智能卡技术的日趋成熟,智能卡的应用领域也更加广泛,不仅是NFC移动支付,在社保、金融、通信、交通、教育、安全证件、医疗健康等多个领域都得到规模化的发展与应用。由于NFC技术的拓展性、便捷性、安全性等优势,智能卡市场需求潜力巨大,下游应用空间广阔。2018年全球智能卡出货量达368亿张,较2017年上涨2%。预计到2022年全球智能卡出货量将达到384亿张。 4 投资建议 综合以上分析,我们认为DCEP将是未来支付领域的一大变革,而双离线、安全执行环境将是不可回避的要点,手机终端天然是数字钱包的载体,建议关注布局NFC+SIM卡产业链相关公司,包括:智能卡厂商:恒宝股份、东信和平、东港股份、天喻信息;终端机具厂商:新大陆、新国都,新开普。 风险提示区块链技术发展不达预期;央行数字货币最终方案未采用NFC离线支付方案。